بچه های کامپیوتر همدان - ورودی ۸۴

این وبلاگ به تمام برو بچز باحال کامپیوتر همدان تعلق داره ..بچه های کامپیوتر همدان - ورودی ۸۴

این وبلاگ به تمام برو بچز باحال کامپیوتر همدان تعلق داره ..مهندسی نرم افزار

گروه HSoftwareEnginieering

مقدمه ای بر مباحث مهندسی نرم افزار

طراحی پروژه های نرم افزاری

دلیل تاخیر پروژه های نرم افزاری

مقدمه ای بر آموزش UML

تحلیل و آنالیز

طراحی ساختار

تست نرم افزار

مدیریت در مهندسی نرم افزار

مدیریت پروژه

اندازه گیری نرم افزار

آنالیز و اندازه گیری ریسک

برنامه ریزی پروژه های نرم افزاری

زمانبندی و ردیابی پروژه

تضمین کیفیت سیستم

مفاهیم و اصول طراحی

تکنیک ها و استراتژی های تست نرم افزار

معیارهای اندازه گیری نرم افزار

طراحی شئ گرا

تعریف نرم افزار

انواع نرم افزار

تعریف متدولوژی

تعریف مدل فرآیند (process model )

تفاوت های متدولوژی و مدل فرآیند

بررسی life cycle توسعه نرم افزار

بعدهای مدیریت ( 4P’s)

افراد (people)

محصول(product)

فرآیند (process)

پروژه (project)

اصول W5HH

امکان سنجی چیست و چگونه انجام میشود؟

مراحل امکان سنجی و مدت زمان انجام آن چیست ؟

تهیه کنندگان آن چه کسانی هستند ؟

مشخصات مستند امکان سنجی چیست ؟

RFP

proposal

امنیت شبکه

مفاهیم امنیت شبکه

امنیت شبکه یا Network Security پردازه ای است که طی آن یک شبکه در مقابل انواع مختلف تهدیدات داخلی و خارجی امن می شود. مراحل ذیل برای ایجاد امنیت پیشنهاد و تایید شده اند:

1- شناسایی بخشی که باید تحت محافظت قرار گیرد.

2- تصمیم گیری درباره مواردی که باید در مقابل آنها از بخش مورد نظر محافظت کرد.

3- تصمیم گیری درباره چگونگی تهدیدات

4- پیاده سازی امکاناتی که بتوانند از دارایی های شما به شیوه ای محافظت کنند که از نظر هزینه به صرفه باشد.

5- مرور مجدد و مداوم پردازه و تقویت آن درصورت یاقتن نقطه ضعف

مفاهیم امنیت شبکه

برای درک بهتر مباحث مطرح شده در این بخش ابتدا به طرح بعضی مفاهیم در امنیت شبکه می پردازیم.

1- منابع شبکه

در یک شبکه مدرن منابع بسیاری جهت محافظت وجود دارند. لیست ذیل مجموعه ای از منابع شبکه را معرفی می کند که باید در مقابل انواع حمله ها مورد حفاظت قرار گیرند.

1- تجهیزات شبکه مانند روترها، سوئیچ ها و فایروالها

2- اطلاعات عملیات شبکه مانند جداول مسیریابی و پیکربندی لیست دسترسی که بر روی روتر ذخیره شده اند.

3- منابع نامحسوس شبکه مانند عرض باند و سرعت

4- اطلاعات و منابع اطلاعاتی متصل به شبکه مانند پایگاه های داده و سرورهای اطلاعاتی

5- ترمینالهایی که برای استفاد هاز منابع مختلف به شبکه متصل می شوند.

6- اطلاعات در حال تبادل بر روی شبکه در هر لحظه از زمان

7- خصوصی نگهداشتن عملیات کاربرن و استفاده آنها از منابع شبکه جهت جلوگیری از شناسایی کاربران.

مجموعه فوق به عنوان دارایی های یک شبکه قلمداد می شود.

2- حمله

حال به تعریف حمله می پردازیم تا بدانیم که از شبکه در مقابل چه چیزی باید محافظت کنیم. حمله تلاشی خطرناک یا غیر خطرناک است تا یک منبع قابل دسترسی از طریق شبکه ، به گونه ای مورد تغییر یا استفاده قرار گیرد که مورد نظر نبوده است.برای فهم بهتر بد نیست حملات شبکه را به سه دسته عمومی تقسیم کنیم:

1- دسترسی غیرمجاز به منابع و اطلاعات از طریق شبکه

2- دستکاری غیرمجاز اطلاعات بر روی یک شبکه

3- حملاتی که منجر به اختلال در ارائه سرویس می شوند و اصطلاحا Denial of Service نام دارند.

کلمه کلیدی در دو دسته اول انجام اعمال به صورت غیرمجاز است. تعریف یک عمل مجاز یا غیرمجاز به عهده سیاست امنیتی شبکه است، اما به عبارت کلی می توان دسترسی غیرمجاز را تلاش یک کاربر جهت دیدن یا تغییر اطلاعاتی که برای وی در نظر گرفته نشده است، تعریف نمود اطلاعات روی یک شبکه نیز شامل اطلاعات موجود بر روی رایانه های متصل به شبکه مانند سرورهای پایگاه داده و وب ، اطلاعات در حال تبادل بر روی شبکه و اطلاعات مختص اجزاء شبکه جهت انجام کارها مانند جداول مسیریابی روتر است. منابع شبکه را نیز می توان تجهیزات انتهایی مانند روتر و فایروال یا مکانیزمهای اتصال و ارتباط دانست.

هدف از ایجاد امنیت شبکه ، حفاظت از شبکه در مقابل حملات فوق است، لذا می توان اهداف را نیز در سه دسته ارائه کرد:

1- ثابت کردن محرمانگی داده

2- نگهداری جامعیت داده

3- نگهداری در دسترس بودن داده

3- حلیل خطر

پس از تعیین دارایی های شبکه و عوامل تهدیدکننده آنها ، باید خطرات مختلف را ارزیابی کرد. در بهترین حالت باید بتوان از شبکه در مقابل تمامی انواع خطا محافظت کرد، اما امنیت ارزان به دست نمی آید. بنابراین باید ارزیابی مناسبی را بر روی انواع خطرات انجام داد تا مهمترین آنها را تشخیص دهیم و از طرف دیگر منابعی که باید در مقابل این خطرات محافظت شوند نیز شناسایی شوند. دو فاکتور اصلی در تحلیل خطر عبارتند از :

1- احتمال انجام حمله

2- خسارت وارده به شبکه درصورت انجام حمله موفق

4- سیاست امنیتی

پس از تحلیل خطر باید سیاست امنیتی شبکه را به گونه ای تعریف کرد که احتمال خطرات و میزان خسارت را به حداقل برساند. سیاست امنیتی باید عمومی و در حوزه دید کلی باشد و به جزئیات نپردازد. جزئیات می توانند طی مدت کوتاهی تغییر پیدا کنند اما اصول کلی امنیت یک شبکه که سیاست های آن را تشکیل می دهند ثابت باقی می مانند.در واقع سیاست امنیتی سه نقش اصلی را به عهده دارد:

1- چه و چرا باید محافظت شود.

2- چه کسی باید مسئولیت حفاظت را به عهده بگیرد.

3- زمینه ای را بوجود آورد که هرگونه تضاد احتمالی را حل و فصل کند.

سیاستهای امنیتی را می توان به طور کلی به دو دسته تقسیم کرد:

1- مجاز (Permissive) : هر آنچه بطور مشخص ممنوع نشده است ، مجاز است.

2- محدود کننده (Restrictive) : هر آنچه بطور مشخص مجاز نشده است ، ممنوع است.

معمولا ایده استفاده از سیاستهای امنیتی محدودکننده بهتر و مناسبتر است چون سیاستهای مجاز دارای مشکلات امنیتی هستند و نمی توان تمامی موارد غیرمجاز را برشمرد. المانهای دخیل در سیاست امنیتی در RFC 2196 لیست و ارائه شده اند.

5- طرح امنیت شبکه

با تعریف سیاست امنیتی به پیاده سازی آن در قالب یک طرح امنیت شبکه می رسیم. المانهای تشکیل دهنده یک طرح امنیت شبکه عبارتند از :

1- ویژگیهای امنیتی هر دستگاه مانند کلمه عبور مدیریتی و یا بکارگیری SSH

2- فایروالها

3- مجتمع کننده های VPN برای دسترسی از دور

4- تشخیص نفوذ

5- سرورهای امنیتی AAA ( Authentication، Authorization and Accounting) و سایر خدمات AAA برای شبکه

6- مکانیزمهای کنترل دسترسی و محدودکننده دسترسی برای دستگاههای مختلف شبکه

6- نواحی امنیتی

تعریف نواحی امنیتی نقش مهمی را در ایجاد یک شبکه امن ایفا می کند. در واقع یکی از بهترین شیوه های دفاع در مقابل حملات شبکه ، طراحی امنیت شبکه به صورت منطقه ای و مبتنی بر توپولوژی است و یکی از مهمترین ایده های مورد استفاده در شبکه های امن مدرن ، تعریف نواحی و تفکیک مناطق مختلف شبکه از یکدیگر است. تجهیزاتی که در هر ناحیه قرار می گیرند نیازهای متفاوتی دارند و لذا هر ناحیه حفاظت را بسته به نیازهای امنیتی تجهیزات نصب شده در آن ، تامین می کند. همچنین منطقه بندی یک شبکه باعث ایجاد ثبات بیشتر در آن شبکه نیز می شود.

نواحی امنیتی بنابر استراتژی های اصلی ذیل تعریف می شوند.

1- تجهیزات و دستگاههایی که بیشترین نیاز امنیتی را دارند (شبکه خصوصی) در امن ترین منطقه قرار می گیرند. معمولا اجازه دسترسی عمومی یا از شبکه های دیگر به این منطقه داده نمی شود. دسترسی با کمک یک فایروال و یا سایر امکانات امنیتی مانند دسترسی از دور امن (SRA) کنترل می شود. کنترل شناسایی و احراز هویت و مجاز یا غیر مجاز بودن در این منطقه به شدت انجام می شود.

2- سرورهایی که فقط باید از سوی کاربران داخلی در دسترس باشند در منطقه ای امن ، خصوصی و مجزا قرار می گیرند. کنترل دسترسی به این تجهیزات با کمک فایروال انجام می شود و دسترسی ها کاملا نظارت و ثبت می شوند.

3- سرورهایی که باید از شبکه عمومی مورد دسترسی قرار گیرند در منطقه ای جدا و بدون امکان دسترسی به مناطق امن تر شبکه قرار می گیرند. درصورت امکان بهتر است هر یک از این سرورها را در منطقه ای مجزا قرار داد تا درصورت مورد حمله قرار گرفتن یکی ، سایرین مورد تهدید قرار نگیرند. به این مناطق DMZ یا Demilitarized Zone می گویند.

4- استفاده از فایروالها به شکل لایه ای و به کارگیری فایروالهای مختلف سبب می شود تا درصورت وجود یک اشکال امنیتی در یک فایروال ، کل شبکه به مخاطره نیفتد و امکان استفاده از Backdoor نیز کم شود

چه طول کلیدی در رمزنگاری مناسب است؟

شکستن کلیدهای رمزنگاری

امنیت هر الگوریتم مستقیماً به پیچیده بودن اصولی مربوط است که الگوریتم بر اساس آن بنا شده است.

امنیت رمزنگاری بر اساس پنهان ماندن کلید است نه الگوریتم مورد استفاده. در حقیقت، با فرض اینکه که الگوریتم از قدرت کافی برخوردار است (یعنی که ضعف شناختهشدهای که بتوان برای نفوذ به الگوریتم استفاده کرد، وجود نداشته باشد) تنها روش درک متن اصلی برای یک استراق سمع کننده، کشف کلید است.

در بیشتر انواع حمله، حملهکننده تمام کلیدهای ممکن را تولید و روی متن رمزشده اعمال میکند تا در نهایت یکی از آنها نتیجه درستی دهد. تمام الگوریتمهای رمزنگاری در برابر این نوع حمله آسیبپذیر هستند، اما با استفاده از کلیدهای طولانیتر، میتوان کار را برای حملهکننده مشکلتر کرد. هزینه امتحان کردن تمام کلیدهای ممکن با تعداد بیتهای استفاده شده در کلید بصورت نمایی اضافه میشود، و این در حالیست که انجام عملیات رمزنگاری و رمزگشایی بسیار کمتر افزایش مییابد.

الگوریتمهای متقارن

DES که یک الگوریتم کلید متقارن است معمولا از کلیدهای ۶۴ بیتی برای رمزنگاری و رمزگشایی استفاده میکند. الگوریتم متن اولیه را به بلوکهای ۶۴ بیتی میشکند و آنها را یکییکی رمز میکند.

3DES الگوریتم پیشرفتهتر است و در آن الگوریتم DES سه بار اعمال میشود (در مقاله رمزنگاری به آن اشاره شده است). نسخه دیگری از این الگوریتم (پایدارتر از قبلیها) از کلیدهای ۵۶بیتی و با فضای کلید موثر ۱۶۸بیت استفاده میکند و سه بار عملیات رمزنگاری را انجام میدهد.

جدول زیر زمان لازم برای یافتن کلید در الگوریتم DES را نشان میدهد.

|

طول کلید |

تعداد کلیدهای ممکن |

زمان مورد نیاز برای ۱ رمزگشایی در هر میلیثانیه |

زمان مورد نیاز برای ۱،۰۰۰،۰۰۰ رمزگشایی در هر میلیثانیه |

|

۳۲ بیت |

۱۰۹×۴/۳ =۲۳۲ |

۳۵/۸ دقیقه = ۲۳۱میلیثانیه |

۲/۱۵ میلیثانیه |

|

۵۶ بیت |

۱۰۱۶×۷/۲ =۲۵۶ |

۱۱۴۲ سال = ۲۵۵میلیثانیه |

۱۰ ساعت |

|

۱۲۸ بیت |

۱۰۳۸×۳/۴ =۲۱۲۸ |

۱۰۲۴×۵/۴ سال = ۲۱۲۷میلیثانیه |

۱۰۱۸×۵/۴ سال |

|

۱۶۸ بیت |

۱۰۵۰×۳/۷ =۲۱۶۸ |

۱۰۳۶×۵/۹ سال = ۲۱۶۷میلیثانیه |

۱۰۳۰×۵/۹ سال |

ستون سوم مربوط به کامپیوترهایی است که میتوانند در هر میلیثانیه یک رمزگشایی را انجام دهند که برای کامپیوترهای امروزی توان محاسباتی معقولی محسوب میشود. ستون آخر برای سیستمهای بسیار بزرگ محاسباتی است بطوریکه قدرت پردازش یک میلیون برابر زیاد شده باشد.

بدون در نظر گرفتن طول کلید، الگوریتمهای متقارن قوی نیز نمیتوانند امنیت الگوریتمهای نامتقارن را داشته باشند، زیرا کلید باید بین دو طرف ارتباط مبادله شود.

الگوریتمهای نامتقارن

عموماً سیستمی امن محسوب میشود که هزینه شکستن آن بیشتر از ارزش دیتایی باشد که نگهداری میکند. اما در ذهن داشته باشید که با افزایش قدرت محاسباتی، سیستمهای رمزنگاری، آسانتر توسط روشهای سعی و خطا مورد حمله قرار خواهند گرفت.

برای مثال، طبق گزارشی از سایت RSA، تخمین زده می شود که یک کلید ۲۱۵ بیتی می تواند با هزینه ای کمتر از ۱ میلیون دلار و یک تلاش ۸ ماهه شکسته شود. RSA توصیه میکند که کلیدهای ۲۱۵ بیتی در حال حاضر امنیت کافی ایجاد نمی کنند و باید بنفع کلیدهای ۸۶۷ بیتی برای استفاده های شخصی کنار بروند! به همین ترتیب برای استفاده شرکتها کلیدهای ۱۰۲۴ بیتی و از ۲۰۴۸ بیت برای کلیدهای فوق العاده ارزشمند استفاده شود. البته پیش بینی شده است که این مقادیر تا حداقل سال ۲۰۰۴ معتبر خواهد بود. با پیشرفتهای موجود احتمالا در این زمان نیاز به افزودن بر طول کلید ها خواهد بود.

جدول زیر نشاندهنده افراد یا گروههایی است که توانایی شکستن کلیدها با طولهای متفاوت را دارند.

|

طول کلید |

نفوذگران بالقوه |

|

۲۵۶ بیتی |

افراد عادی |

|

۳۸۴ بیتی |

گروههای تحقیق دانشگاهی و شرکتها |

|

۵۱۲ بیتی |

گروههای دولتی با تمام امکانات |

|

۷۶۸ بیتی |

امن برای کوتاه مدت |

|

۱۰۲۴ بیتی |

امن تا آینده نزدیک |

|

۲۰۴۸ |

امن احتمالا تا چند ده سال! |

ترمینالها در شبکه

آشنایی با ترمینالهای شبکه

انواع ترمینال های شبکه

احتمالا اصطلاح نرم افزارهای کاربردی تحت شبکه را شنیده اید. این نرم افزارها از دو قسمت تشکیل شده اند، قسمتی از نرم افزار که بر روی سرور نصب می شود و قسمتی از نرم افزار که بر روی کلاینت نصب می شود. در این نرم افزارها، بخشی از پردازش داده ها توسط پردازنده سرور و بخش دیگر توسط پردازنده کامپیوتر کاربر اجرا می شود. هر چقدر سهم کامپیوتر کاربر در اجرای نرم افزار کاهش یابد، به سخت افزار کمتری در آن احتیاج است. نوع خاصی از کامپیوترها وجود دارند که تمام بار پردازش داده ها را به پردازنده سرور محول می کنند. این کامپیوترها را ترمینال Thin می نامند. تنها وظیفه ی این ترمینال ها این است که اطلاعات ورودی کاربر را توسط کیبرد و ماوس دریافت کرده و آنها را به برنامه کاربردی بر روی سرور منتقل کنند و نتایج حاصل از اجرا برنامه را که قرار است روی صفحه نمایش نشان داده شود، به مانیتور کاربر منتقل نماید. به همین دلیل گاهی این ترمینال ها را ترمینال های گنگ می نامند. شبکه هایی که در آن نرم افزارها تماما بر روی سرور اجرا می شوند شبیه سیستم های Mainframe و Minicomputer هستند که کاربران توسط ترمینال ها به آنها متصل می شوند. از آنجایی که این ترمینال ها پردازش مهمی را انجام نمی دهند و فقط داده های ورودی را به سمت سرور فرستاده و داده هی خروجی را از سرور دریافت می کنند، احتیاج به پردازنده ی پیشرفته ای ندارند و یک پردازنده ی ساده نیز می تواند در این ترمینال ها مورد استفاده قرار بگیرد. ازمعروف ترین ترمینال های Thin به محصولات Wysee و HP می توان اشاره کرد. در مقابل ترمینال های Thin، ترمینال های Thick قرار دارند که بخش عمده ی پردازش یا تمام پردازش را بر روی کاربران انجام می دهند. ترمینال های Thick همان کامپیوترهای شخصی PC هستند که به شبکه متصل شده اند. در کشورما برای اتصال به شبکه و اجرای نرم افزارها معمولا از ترمینال های Thick استفاده می شود. با استفاده از نرم افزارها می توان یک ترمینال از نوع Thick را به یک ترمینال Thin تبدیل کرد. مثلا با استفاده از نرم افزار Telnet که در سیستم عامل ویندوز وجود دارد می توانیم به یک کامپیوتر دیگر متصل شده ونرم افزارهای نصب شده بر روی آن کامپیوتر را اجرا کنیم. نرم افزار PCAnywhere نیز دارای این قابلیت است که یک کامپیوتر شخصی را به یک ترمینال Thin تبدیل کند. وقتی یک PC را به یک ترمینال Thin تبدیل می کنیم مثل این است که فقط از کیبرد، ماوس و مانیتور آن کامپیوتر استفاده می کنیم. سرور شبکه ای که در آن ترمینال های Thin وجود دارد، باید سیستم عاملی با ویژگی چند کاربری (امکان اتصال چند کاربر به طور هم زمان و اجرای نرم افزارهای کاربردی بر روی آن ) داشته باشد. از جمله این سیستم عامل ها به Windows 2000 Server و Linux می توان اشاره کرد. برنامه Terminal Service در Windows 2000 و نسخه جدیدتر آن در Windows 2003، امکان اتصالات کاربران ترمینال های Thin به سرور و مدیریت آنها را فراهم می آورد. همچنین این نرم افزار می تواند یک PC را به یک ترمینال Thin تبدیل کند.

* ) مقایسه ترمینال ها Thin و Thick :

استفاده از ترمینال های Thin به جای استفاده از PC برای کاربران شبکه، هزینه ی خرید سخت افزارهای شبکه را کاهش می دهد و مدیریت کاربران را آسان می کند. اکنون این سوال مطرح می شود که آیا بهتر نیست در پیاده سازی یک شبکه به جای استفاده از PC به عنوان ایستگاه کاری، از ترمینال های Thin استفاده کرد؟ در این قسمت ترمینال های Thin با ترمینال های Thick مقایسه می کنیم. ترمینال های Thin دارای قابلیت های جالبی هستند. ترمینال های Thin سبکتر از PC ها هستند و فضای کمتری را در محیط اشغال می کنند. چون در ترمینال Thin تمام پردازش های لازم بر روی سرور انجام می شود، در آن احتیاج به نرم افزار و سخت افزار کمتر و ساده تری می باشد. معمولا ترمینال Thin دارای دیسک سخت نیست و سیستم عامل ساده ی آن بر روی ROM یا Flash Memory قرار دارد. مدیریت ایستگاه های کاری شبکه ای که از ترمینال های Thin تشکیل شده، آسان است و مدیر شبکه می تواند تمام ایستگاه های کاری را از پشت کامپیوتر سرور مدیریت کند. به این نوع مدیریت ایستگاه های کاری که از یک نقطه ی شبکه، می توان تنظیمات ایستگاه های کاری را انجام داد، مدیریت مرکزی می گویند. به همین دلیل در بعضی از کافی نت ها از ترمینال های Thin استفاده می شوند. معمولا ترمینال Thin، درایو فلاپی و CD-ROM ندارد و احتمال آلوده شدن آن به ویروس کمتر است. به دلیال اینکه در ترمینال Thin قطعات مکانیکی متحرک مانند دیسک سخت وجود ندارد، سرو صدای کمتری نسبت به PC ها دارد و از آنها می توان در مکان هایی که دارای آلودگی ذرات هستند، استفاده کرد. چون در ترمینال های Thin قطعات کمتری به کار رفته است و نیز در این ترمینال ها از قطعات مکانیکی استفاده نمی شود، دیرتر خراب می شوند. همچنین این ترمینال ها توان الکتریکی کمتری مصرف می کنند. ترمینال های Thin معمولا ارزانتر از یک PC هستند و استفاده از ترمینال Thin می تواند در بعضی موارد تا 50 درصد از هزینه های کل شبکه را کاهش دهد. ترمینال های Thick نیز دارای مزایای مخصوص به خود هستند. اگر شما چندین کامپیوتر قدیمی در اختیار دارید که بدون استفاده هستند، می توانید از آنها به عنوان ترمینال Thick استفاده کنید و مقدار قابل توجهی در هزینه ها صرفه جویی کنید. ترمینال های Thick به طور مستقل نیز قابل استفاده هستند و اگر سرور شبکه از کار بیافتد، کاربران می توانند به کار خود ادامه دهند. اما اگر در یک شبکه با ترمینال های Thin، سرور شبکه از کار بیافتد، ترمینال ها بدون استفاده خواهند بود. لذا وجود یک سرور پشتیبان در شبکه هایی با ترمینال های Thin، بسیار ضروری است. به ترمینال های Thick می توان تجهیزات جانبی مانند Scanner و Webcam متصل کرد و قابلیت های آنها را افزایش داد. در شبکه هایی که از ترمینال های Thin استفاده می کنند چون به طور همزمان بر روی سرور چندین نرم افزار اجرا می شود، باید سرور دارای تجهیزات سخت افزاری و نرم افزاری پیشرفته ای باشد. اما سرور شبکه هایی با ترمینال های Thick می تواند یک سرور معمولی باشد. در شبکه هایی با ترمینال های Thin حجم زیادی از داده ها بین ترمینال و سرور انتقال داده می شود که عمده این داده ها، اطلاعات صفحه نمایش است. انتقال این حجم از داده ها پهنای باند زیادی از شبکه را اشغال می کند. بنابراین سرعت این شبکه ها باید زیاد باشد اما برای ترمینال های Thick، سرعت شبکه های معمولی نیز کفایت می کند. بنابراین پاسخ به این سوال که آیا در شبکه ها باید از ترمینال های Thin استفاده کرد یا از ترمینال های Thick، به این بستگی دارد که در شبکه چه کاری می خواهیم انجام دهیم و تجهیزات فعلی در دسترس کدامند؟

پروتکل های انتقال داده ها

بین ترمینال Thin و سرور انتقال داده ها بین ترمینال Thin و سرور با رعایت مقرراتی (پروتکل) انجام می گیرد. اولین و قدیمی ترین پروتکل استفاه شده پروتکل Telnet است. این پروتکل فقط می تواند اطلاعات متنی را انتقال دهد. پروتکل Telnet یک پروتکل استاندارد است که اطلاعات فنی آن در سند RFC854 وجود دارد. ازاین پروتکل برای یافتن اشکالات بعضی برنامه ها مانند Mail Server استفاده می شود. برای مدیریت روترها نیز از این پروتکل می توان استفاده کرد زیرا مدیریت روترها معمولا با ارسال فرمان های متنی انجام می شود. در حال حاضر با توجه به اینکه تقریبا اکثر نرم افزارها دارای رابط گرافیکی هستند از پروتکل های دیگری که برای انتقال تصاویر مناسب است، استفاده می شود که معروفترین آنها پروتکل ICA و پروتکل RDP است. پروتکل ICA متعلق به شرکت Citrix و پروتکل RDP متعلق به شرکت Microsoft است. ترمینال های Thin که در بازار به فروش می رسند یکی از این دو پروتکل یا هر دوی آنها را به کار می برند. اخیرا ویژگی های جالبی به این پروتکل ها اضافه شده است. استفاده بهتر از پهنای باند، نمایش تصاویر با تعداد رنگ بیشتر(65536 رنگ) و فشرده سازی داده هایی که در شبکه ارسال می شوند، از جمله این موارد است. همچنین نسخه های جدید این پروتکل ها می توانند از پورت ها و درایوهای یک PC مانند پورت ها و درایوهای سرور استفاده کنند. قابلیت توزیع بار از دیگر ویژگی های جالب نسخه های جدید این پروتکل ها است. با این قابلیت می توانیم چندین سرور یکسان را در شبکه نصب کنیم و پردازش داده های کاربران را بین آنها توزیع نماییم در حالی که از دید کاربران در این شبکه یک سرور بیشتردیده نمی شود. به این ترتیب سرعت پردازش داده ها افزایش می یابد. این پروتکل ها دارای مزایایی نسبت به یکدیگر هستند که در هنگام خرید ترمینال Thin باید به آن توجه کرد. نرم افزارهای پروتکل ICA گران قیمت تر از پروتکل RDP است ولی قابلیت هایی که پروتکل ICA ارائه می دهد بیشتر از RDP می باشد. معمولا پروتکل RDP دنباله رو پروتکل ICA است یعنی نسخه های جدید پروتکل RDP ویژگی های نسخه های قبلی پروتکل ICA را پیاده سازی کرده اند. با پروتکل ICA می توانیم کامپیوترهایی با سیستم عامل لینوکس، ویندوز یا مکینتاش را به سرور متصل کنیم ولی پروتکل RDP فقط سیستم عامل ویندوز را می تواند به سرور متصل کند. پروتکل RDA فقط با پروتکل TCP/IP کار می کند ولی پروتکل ICA با NetBEUI و IPX/SPX نیز می تواند داده ها را منتقل نماید.

4- چند آدرس اینترنتی برای کسب اطلاعات بیشتر در این زمینه می توانید از آدرس های اینترنتی زیر استفاده کنید:

www.wordiq.com/definition/Thin-client

www.pku.edu.cn/academic/research/computer-center/tc/html/TCc0501.html www.wown.com/articles_tutorials/Windows_2003_Terminal_Services_Part1.htmlarticles_tutorials/Windows_2003_Terminal_Services_Part1.html

www.winnetmqag.com/Windows/Articles/ArticleID/5151/pg/2/2.html www.findarticles.com/p/articles/mi_moFOX/is_1998_Nov_18/ai_53209280 www.faqs.org/rfcs/rfc854.html http://iritn.com/index.php?action=show&type=news&id=5814

امنیت در شبکه بی سیم

امنیت در شبکههای بیسیم

امنیت در شبکههای محلی بر اساس استاندارد 802.11

در این قسمت بررسی روشها و استانداردهای امنسازی شبکههای محلی بیسیم مبتنی بر استاندارد IEEE 802.11 را آغاز میکنیم. با طرح قابلیتهای امنیتی این استاندارد، میتوان از محدودیتهای آن آگاه شد و این استاندارد و کاربرد را برای موارد خاص و مناسب مورد استفاده قرار داد.

استاندارد 802.11 سرویسهای مجزا و مشخصی را برای تأمین یک محیط امن بیسیم در اختیار قرار میدهد. این سرویسها اغلب توسط پروتکل WEP (Wired Equivalent Privacy) تأمین میگردند و وظیفهی آنها امنسازی ارتباط میان مخدومها و نقاط دسترسی بیسیم است. درک لایهیی که این پروتکل به امنسازی آن میپردازد اهمیت ویژهیی دارد، به عبارت دیگر این پروتکل کل ارتباط را امن نکرده و به لایههای دیگر، غیر از لایهی ارتباطی بیسیم که مبتنی بر استاندارد 802.11 است، کاری ندارد. این بدان معنی است که استفاده از WEP در یک شبکهی بیسیم بهمعنی استفاده از قابلیت درونی استاندارد شبکههای محلی بیسیم است و ضامن امنیت کل ارتباط نیست زیرا امکان قصور از دیگر اصول امنیتی در سطوح بالاتر ارتباطی وجود دارد.

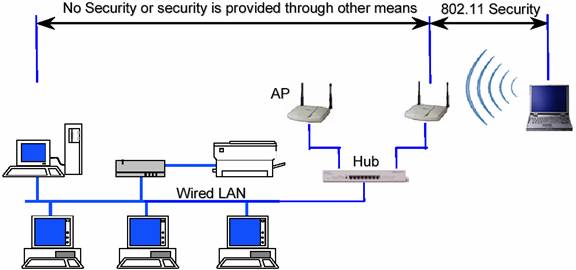

شکل بالا محدودهی عمل کرد استانداردهای امنیتی 802.11 (خصوصاً WEP) را نشان میدهد.

قابلیتها و ابعاد امنیتی استاندارد 802.11

در حال حاضر عملاً تنها پروتکلی که امنیت اطلاعات و ارتباطات را در شبکههای بیسیم بر اساس استاندارد 802.11 فراهم میکند WEP است. این پروتکل با وجود قابلیتهایی که دارد، نوع استفاده از آن همواره امکان نفوذ به شبکههای بیسیم را به نحوی، ولو سخت و پیچیده، فراهم میکند. نکتهیی که باید بهخاطر داشت اینست که اغلب حملات موفق صورت گرفته در مورد شبکههای محلی بیسیم، ریشه در پیکربندی ناصحیح WEP در شبکه دارد. به عبارت دیگر این پروتکل در صورت پیکربندی صحیح درصد بالایی از حملات را ناکام میگذارد، هرچند که فینفسه دچار نواقص و ایرادهایی نیز هست.

بسیاری از حملاتی که بر روی شبکههای بیسیم انجام میگیرد از سویی است که نقاط دسترسی با شبکهی سیمی دارای اشتراک هستند. به عبارت دیگر نفوذگران بعضاً با استفاده از راههای ارتباطی دیگری که بر روی مخدومها و سختافزارهای بیسیم، خصوصاً مخدومهای بیسیم، وجود دارد، به شبکهی بیسیم نفوذ میکنند که این مقوله نشان دهندهی اشتراکی هرچند جزءیی میان امنیت در شبکههای سیمی و بیسیمییست که از نظر ساختاری و فیزیکی با یکدیگر اشتراک دارند.

سه قابلیت و سرویس پایه توسط IEEE برای شبکههای محلی بیسیم تعریف میگردد :

· Authentication

هدف اصلی WEP ایجاد امکانی برای احراز هویت مخدوم بیسیم است. این عمل که در واقع کنترل دسترسی به شبکهی بیسیم است. این مکانیزم سعی دارد که امکان اتصال مخدومهایی را که مجاز نیستند به شبکه متصل شوند از بین ببرد.

· Confidentiality

محرمانهگی هدف دیگر WEP است. این بُعد از سرویسها و خدمات WEP با هدف ایجاد امنیتی در حدود سطوح شبکههای سیمی طراحی شده است. سیاست این بخش از WEP جلوگیری از سرقت اطلاعات در حال انتقال بر روی شبکهی محلی بیسیم است.

· Integrity

هدف سوم از سرویسها و قابلیتهای WEP طراحی سیاستی است که تضمین کند پیامها و اطلاعات در حال تبادل در شبکه، خصوصاً میان مخدومهای بیسیم و نقاط دسترسی، در حین انتقال دچار تغییر نمیگردند. این قابلیت در تمامی استانداردها، بسترها و شبکههای ارتباطاتی دیگر نیز کموبیش وجود دارد.

نکتهی مهمی که در مورد سه سرویس WEP وجود دارد نبود سرویسهای معمول Auditing و Authorization در میان سرویسهای ارایه شده توسط این پروتکل است.