بچه های کامپیوتر همدان - ورودی ۸۴

این وبلاگ به تمام برو بچز باحال کامپیوتر همدان تعلق داره ..بچه های کامپیوتر همدان - ورودی ۸۴

این وبلاگ به تمام برو بچز باحال کامپیوتر همدان تعلق داره ..امنیت در شبکه بی سیم

امنیت در شبکههای بیسیم

امنیت در شبکههای محلی بر اساس استاندارد 802.11

در این قسمت بررسی روشها و استانداردهای امنسازی شبکههای محلی بیسیم مبتنی بر استاندارد IEEE 802.11 را آغاز میکنیم. با طرح قابلیتهای امنیتی این استاندارد، میتوان از محدودیتهای آن آگاه شد و این استاندارد و کاربرد را برای موارد خاص و مناسب مورد استفاده قرار داد.

استاندارد 802.11 سرویسهای مجزا و مشخصی را برای تأمین یک محیط امن بیسیم در اختیار قرار میدهد. این سرویسها اغلب توسط پروتکل WEP (Wired Equivalent Privacy) تأمین میگردند و وظیفهی آنها امنسازی ارتباط میان مخدومها و نقاط دسترسی بیسیم است. درک لایهیی که این پروتکل به امنسازی آن میپردازد اهمیت ویژهیی دارد، به عبارت دیگر این پروتکل کل ارتباط را امن نکرده و به لایههای دیگر، غیر از لایهی ارتباطی بیسیم که مبتنی بر استاندارد 802.11 است، کاری ندارد. این بدان معنی است که استفاده از WEP در یک شبکهی بیسیم بهمعنی استفاده از قابلیت درونی استاندارد شبکههای محلی بیسیم است و ضامن امنیت کل ارتباط نیست زیرا امکان قصور از دیگر اصول امنیتی در سطوح بالاتر ارتباطی وجود دارد.

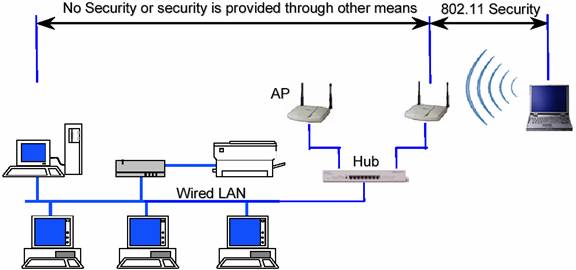

شکل بالا محدودهی عمل کرد استانداردهای امنیتی 802.11 (خصوصاً WEP) را نشان میدهد.

قابلیتها و ابعاد امنیتی استاندارد 802.11

در حال حاضر عملاً تنها پروتکلی که امنیت اطلاعات و ارتباطات را در شبکههای بیسیم بر اساس استاندارد 802.11 فراهم میکند WEP است. این پروتکل با وجود قابلیتهایی که دارد، نوع استفاده از آن همواره امکان نفوذ به شبکههای بیسیم را به نحوی، ولو سخت و پیچیده، فراهم میکند. نکتهیی که باید بهخاطر داشت اینست که اغلب حملات موفق صورت گرفته در مورد شبکههای محلی بیسیم، ریشه در پیکربندی ناصحیح WEP در شبکه دارد. به عبارت دیگر این پروتکل در صورت پیکربندی صحیح درصد بالایی از حملات را ناکام میگذارد، هرچند که فینفسه دچار نواقص و ایرادهایی نیز هست.

بسیاری از حملاتی که بر روی شبکههای بیسیم انجام میگیرد از سویی است که نقاط دسترسی با شبکهی سیمی دارای اشتراک هستند. به عبارت دیگر نفوذگران بعضاً با استفاده از راههای ارتباطی دیگری که بر روی مخدومها و سختافزارهای بیسیم، خصوصاً مخدومهای بیسیم، وجود دارد، به شبکهی بیسیم نفوذ میکنند که این مقوله نشان دهندهی اشتراکی هرچند جزءیی میان امنیت در شبکههای سیمی و بیسیمییست که از نظر ساختاری و فیزیکی با یکدیگر اشتراک دارند.

سه قابلیت و سرویس پایه توسط IEEE برای شبکههای محلی بیسیم تعریف میگردد :

· Authentication

هدف اصلی WEP ایجاد امکانی برای احراز هویت مخدوم بیسیم است. این عمل که در واقع کنترل دسترسی به شبکهی بیسیم است. این مکانیزم سعی دارد که امکان اتصال مخدومهایی را که مجاز نیستند به شبکه متصل شوند از بین ببرد.

· Confidentiality

محرمانهگی هدف دیگر WEP است. این بُعد از سرویسها و خدمات WEP با هدف ایجاد امنیتی در حدود سطوح شبکههای سیمی طراحی شده است. سیاست این بخش از WEP جلوگیری از سرقت اطلاعات در حال انتقال بر روی شبکهی محلی بیسیم است.

· Integrity

هدف سوم از سرویسها و قابلیتهای WEP طراحی سیاستی است که تضمین کند پیامها و اطلاعات در حال تبادل در شبکه، خصوصاً میان مخدومهای بیسیم و نقاط دسترسی، در حین انتقال دچار تغییر نمیگردند. این قابلیت در تمامی استانداردها، بسترها و شبکههای ارتباطاتی دیگر نیز کموبیش وجود دارد.

نکتهی مهمی که در مورد سه سرویس WEP وجود دارد نبود سرویسهای معمول Auditing و Authorization در میان سرویسهای ارایه شده توسط این پروتکل است.

امنیت در شبکه وب

امنیت در شبکه وب

استفاده از رایانه امروزه جزو کارهای روزمره بسیاری از افراد قرار گرفته و در کشورهای پیشرفته، سیستمهای رایانهای جزو لاینفک زندگی افراد جامعه میباشند. در کشورهای در حال توسعه از جمله ایران، فرهنگ استفاده از رایانه با سرعت زیادی در حالت شکلگیری است و پیشبینی میشود که در آیندهی نهچندان دور، شاهد همهگیر شدن استفاده از رایانه در ایران باشیم.

در عصر کنونی استفاده از رایانه به تنهایی قابلیت زیادی را برای کاربران فراهم نمیکند بلکه عمدتا رایانهها از طریق خطوط تلفنی ( dial-up ) و یا شبکههای محلی (lan) به یکدیگر متصل هستند. استقبال جهانی از شبکه اینترنت و وجود ابزار و استانداردهای مختلف، زمینهای را فراهم آورده تا بتوان کاربران را به راحتی با یکدیگر ارتباط داد و منابع و اطلاعات الکترونیکی را درمیان آنها از طریق خطوط شبکهای توزیع نمود. حتی مشاهده میشود که بسیاری از اطلاعات با ارزش از قبیل اطلاعات مالی (خرید و فروش) و یا اطلاعات سری نیز از طریق شکبه اینترنت بین کاربران رد و بدل میشوند.

دو مساله مهم که کاربران شبکههای کامپیوتری با آنها دست به گریبانند عبارتند از :

١- حفظ حریم خصوصی و محرمانگی: کاربران علاقمند هستند که کارها و ارتباطات آنها غیر قابل ردیابی توسط دیگران باشد و همچنین پیامهایی که آنها در شبکه میفرستند و یا دریافت مینمایند، قابل فهم توسط مداخلهگرانی که دادههای رد و بدل شده در مسیر شکبه را شنود می کنند، نباشد.

٢- احراز هویت و عدم انکار: کاربران جهت پارهای از مسائل نیاز دارند که از صحت هویت طرف مقابل، اطمینان حاصل نمایند و مطمئن شوند که کاربری که با آن تماس گرفتهاند واقعا همان فردی است که انتظارش را داشتهاند. همچنین در بعضی از مسائل، ارسال کنندهی یک پیام نباید بتواند پیامی را که فرستاده انکار نماید. این ابزار همان امضای معمولی افراد را شبیه سازی می نماید.

رمزنگاری به عنوان یک از روشهای قابل اعتماد جهت فراهم آوردن سرویسهای فوق قابل استفاده میباشد. کلمه لاتین cryptography به معنی علم نوشتن به رمز میباشد. ولی امروز به صورت کلیتری جهت فراهم آوردن ابزارهایی که میتوانند سرویسهایی را برای امنیت اطلاعات و دادهها ارائه نمایند، استفاده میشود. امروزه رمزنگاری جزو روشهای الزامی در فراهم نمودن امنیت سیستمها و شبکههای کامپیوتری میباشد و مانند قدیم، منحصر به سیستمهای نظامی و بانکی نمیشود. در عصر شبکههای کامپیوتری، هر فرد میتواند از منابع اطلاعاتی خود با استفاده از ابزارهای امنیتی که عمدتا توسط سیستمهای رمزنگاری فراهم میشوند، محافظت نمایند.

- سیستمهای رمزنگاری متقارن و نامتقارن

با وجود اینکه امروزه سیستمهای رمزنگاری برای کاربردهای مختلفی مورد استفاده قرار میگیرند ولی در ابتدا چنین سیستمهایی تنها جهت اختفا و به عنوان ابزاری برای به وجود آوردن محرمانگی پیام، طراحی شده بودند. در یک سناریوی کلی می توان فضایی را در نظر گرفت که در آن، کاربر A قصد ارسال پیام P به کاربر B را دارد.

روش کار بدین ترتیب است که ابتدا کاربر A ا زالگوریتم E جهت رمز نمودن پیام P استفاده می نماید. الگوریتمهای رمزنگاری، نیاز به یک کلید رمزنگاری (Ke) دارند تا بتوانند از پیامی مانند P، یک خروجی مانند C تولید نمایند که با پیچیدگی زیادی وابسته به هر دوی P و Ke باشد. کاربر B که پیام C را دریافت میکند با استفاده از الگوریتم رمزگشایی D و با استفاده از کلید رمزگشایی (Kd) اقدامه به بازنمودن پیام C مینماید و نتیجه، پیام P خواهد بود.

فرق اساسی میان سیستمهای رمزنگاری متقارن و نامتقارن این است که در سیستمهای رمزنگاری متقارن Kd یا مساوی Ke است و یا به راحتی از آن استنتاج می شود. در نتیجه کافی است هر دو کاربر A و B، کلید Ke را بدانند تا بتوانند پیامهایشان را توسط آن رمز نموده و سپس رمزگشایی نمایند. با توجه به اینکه Ke تنها برای A و B شناخته شده است لذا وقتی کاربر B پیام را باز میکند، مطمئن میشود که پیام فوق از طرف A است (خاصیت احراز هویت) . با این وجود A به راحتی میتواند ارسال پیام فوق را انکار نماید زیرا B نیز میتواند چنان پیامی را به همان شکل، رمز نماید.

در سیستمهای رمزنگاری نامتقارن، کلیدیهای رمزگذاری و رمزگشایی متفاوت هستند. در حقیقت هر کاربر دارای یک زوج کلید میباشد که یکی کلید عمومی و دیگری کلید خصوصی میباشد. فرض بر این است که کلید خصوصی، تنها توسط آن کاربر شناخته شده است ولی کلید عمومی برای همه افرادی که قصد ارتباط با آن کاربر را دارند معلوم است. حال اگر A قصد ارسال پیامی محرمانه به B را داشته باشد، پیام را توسط کلید عمومی B رمز میکند وآن را ارسال می نماید. کاربر B پیام رمز شده را توسط کلید خصوصی خود، رمزگشایی مینماید. با توجه به اینکه تنها B کلید خصوصی را داراست لذا هیچ فرد دیگری نمیتواند به محتوای پیام دسترسی پیدا کند. برای ایجاد خاصیت احراز هویت میتوان پیام را توسط کلید خصوصی رمز نمود تا هر فردی که کلید عمومی آن کاربر را داراست بتواند رمز را باز نموده و در نتیجه هویت کاربر فوق احراز شود. البته در عمل بهجای اینکه متن، توسط کلید خصوصی رمز شود، توسط یک تابع در هم ساز (hash function)، یک جمعآزما با طول ثابت (مثلا ١٢٨ بیت) ایجاد میشود و سپس جمعآزما رمز میشود.

- مقایسه الگوریتمهای رمزنگاری متقارن و نامتقارن

الگوریتمهای رمزنگاری متقارن و نامتقارن از جنبههای مختلفی قابل مقایسه هستند. با توجه به اینکه هدف ایجاد امنیت قوی در شکبه اینترنت میباشد لذا امنیت، سادگی و همچنین افزایش تواناییهای سیستم، دارای اهمیت بیشتری میباشند.

از لحاظ امنیت مشکل می توان سیستمهای متقارن و نامتقارن را مقایسه نمود. سیستمهای رمز نامتقارن، عمدتا بر اساس یک مساله سخت ریاضی بنیان نهاده شدهاند و تا وقتی آن مساله ریاضی حل نشده، سیستم دارای امنیت لازم میباشد. به عنوان مثال یکی از مسایل ریاضی که سیستمهای رمز بر آن استوار هستند مساله تجزیه اعداد بزرگ میباشد. با توجه به اینکه در سیستمهای رمز نامتقارن، با اعداد بزرگ کار میشود لذا اینگونه سیستمها در مقایسه با سیستمهای رمز متقارن معمولا از سرعت نسبتا پایینی برخوردار هستند.

با وجود سرعت نسبتا کم الگوریتمهای نامتقارن، سادگی کار با آنها و تواناییهایی که فراهم میآورند آنها را برای استفاده از یک سیستم بزرگ و همهگیر جذب مینمایند. کلیدهای استفاده شده در الگوریتمهای نامتقارن، راحتتر از الگوریتمهای متقارن قابل توزیع هستند. اگر فرض کنیم در شبکه n کاربرد وجود دارد و همه کاربران بخواهند توسط الگوریتم متقارن با یکدیگر ارتباط امن داشته باشند، نیاز به ٢/(n (n-1 کلید میباشد که بین هر دو کاربر به اشتراک گذاشته شده است. در مقابل، اگر از الگوریتم نامتقارن استفاده شده باشد، به n زوج کلید (عمومی و خصوصی) نیاز میباشد. در ضمن چون در الگوریتمهای نامتقارن، تنها کلید عمومی هر کاربر باید در شبکه توزیع شود لذا بر خلاف الگوریتمهای متقارن که در آنها بایستی کلیدها به طور امن (محرمانه) توزیع شوند، در الگوریتمهای نامتقارن مشکل اساسی وجود ندارد.

- سازماندهی یک ساختار کلید عمومی

با مروری بر روند اعمال امنیت شبکه در چند دههی اخیر دیده میشود که دیوار آتش ( firewall )، جزو اولین روشهای حفاظت در شبکه بوده است. سیستمهای تشخیص نفوذگران ( Intrusion Detection Systems ) و شبکههای خصوصی - مجازی ( Virtual Private Networks ) نیز پس از آن پا به عرصه وجود گذاشتند. در عصر کنونی ساختار کلید عمومی و یا اصطلاحا (PKI)، Public Key Infrastructure بهعنوان بهترین روش برای اعمال امنیت در شبکه شناخته شده است.

در این قسمت قصد بر این است که ملزومات طراحی و سازماندهی یک ساختار کلی برای شبکه اینترنت بیان شود که هر کاربر دارای یک زوج کلید مربوط به یکی از الگوریتمهای نامتقارن باشد. با وجود اینکه امروزه ساختار کلید عمومی بسیار مطرح است ولی هنوز شاهد استفاده از روشهای قدیمی در شبکه اینترنت برای بسیاری از کارهای حساس و حتی خرید و فروش میباشیم. البته بهدلیل عدم هماهنگی در روشهای فوق و پیروی نکردن از یک ساختار کلی و استاندارد، نیاز به یک سیستم هماهنگ و کارا احساس میشود.

- مشکلاتی که در شبکه اینترنت وجود دارد

یکی از سادهترین مثالهایی که نشان دهندهی ضعف شبکه اینترنت است؛ پست الکترونیکی میباشد. سناریویی را در نظر بگیرید که در آن کاربر A قصد ارسال پست الکترونیکی به کابر B را دارد. وقتی نامه از مبدا رها میشود معمولا چندین گره را پشت سر میگذارد و نهایتا به گروه مقصد یعنی کاربر B میرسد. در این ارسال مشکلات فروانی ممکن است اتفاق بیافتند که مهمترین آنها عبارتند از:

١) اگر ایجاد ارتباط فقط از طریق اینترنت ممکن است پس چگونه میتوان آدرس کاربر B را به دست آورد به طوری که مطمئن بود آدرس صحیح است؟

٢) چگونه میتوان اطمینان حاصل نمود که پیام ارسالی در بین راه (گرههای عبوری) بازبینی نشدهاند و پیام محرمانه باقی مانده؟

٣) چگونه هویت فرستندهی پیام توسط گیرندهی پیام احراز میگردد؟ بهعبارت دیگر، کاربر B از کجا بفهمد که پیام فوق واقعا از طرف کاربر A ارسال گردیده؟

یکی دیگر از مشکلات اساسی که هم اکنون در شبکه اینترنت وجود دارد؛ انتقال اطلاعات از طریق FTP، HTTP و حتی TELNET میباشد. البته گونهای از سرویسها و ابزارهای تکمیلی ساخته شدهاند که تا حدی اینگونه مشکلات را رفع مینمایند ولی هنوز مکررا دیده میشود که اطلاعات رد و بدل شده در شبکه اینترنت بدون امنیت (محرمانگی و احراز هویت) میباشد و حتی دیده میشود که مثلا کلمه عبور استفاده شده در پروتکلهای FTP و یا TELNET به صورت ساده در شبکه ارسال میشود و توسط هر فردی قابل کپی برداری میباشد.

مهمترین مشکلی که شبکه اینترنت با آن دست به گریبان است؛ عدم یک سیستم و ساختار کلی جهت ایجاد ارتباطات امن برای کارهای حساس از قبیل تجارت الکترونیکی میباشد. در حال حاضر بسیاری از شرکتها از طریق شبکه اینترنت اقدام به فروش کالاهای خود نمودهاند که عمدتا به کالاهای ارزان قیمت محدود میشوند، زیرا اولا هنوز اعتماد لازم بین کاربران بوجود نیامده و ثانیا بسیاری از پروتکلهای استفاده شده، از امنیت کافی برخوردار نیستند.

- راهکارهای امنیتی

از سالها قبل، کارهای زیادی برای ایجاد امنیت در شبکه اینترنت انجام شده است. به عنوان مثال PGP، SFTP، SHTTP، Secure Shell و Kerberos نمونههای عملی هستند که مورد استفاده قرار گرفتهاند، ولی هیچیک قابلیتهای لازم برای یک سیستم همهگیر با تواناییهای لازم برای نیازهای جدید کاربران اینترنت را ندارند.

یکی از معروفترین استانداردهایی که میتواند منجر به ساختار کلی مورد نظر شود، استاندارد X.509 میباشد. این استاندارد که توسط ISO/ITU تهیه شده، جهت ایجاد یک چارچوب برای PKI ارائه شده است و مبتنی بر استاندارد X.500 میباشد. استاندارد X.500 برای ایجاد سرویس دایرکتوری ( Directory service ) برای شبکههای بزرگ کامپیوتری ارائه گردیده است.

استاندارد X.509 بهعنوان یکی از قدیمیترین ساختارهای مبتنی بر کلید عمومی در سال ١٩٨٨ میلادی ظاهر شد که متعاقب آن، نسخههای ٢ و ٣ نیز ارایه شدند. این استاندارد هم اکنون در بعضی از سیستمها و پروتکلها مورد استفاده قرار گرفته و SET و SSL نیز از آن بهره میبرند. در این استاندارد برای هر کاربر، یک گواهی صادر میشود که از آن طریق میتوان بسیاری از نیازهای امنیتی را برطرف نمود. تولید گواهی ( Certification ) و عمل تعیین اعتبار ( Validation ) دو عامل اصلی موردنیاز در PKI میباشند. هدف در عمل اول ایجاد ارتباط بین کاربر (یا شرکت) و کلید عمومی آن بوده و در عمل دوم نیز هدف، تعیین اعتبار گواهی میباشد.

- خصوصیات PKI

با توجه به مطالب ذکر شده، PKI را میتوان به صورت مجموعهی سختافزار، نرمافزار، کاربران، سیاستها و رویههایی که برای ایجاد مدیریت، ذخیره، توزیع و انهدام گواهی مبتنی بر رمزنگاری با کلید عمومی مورد نیاز میباشند تعریف نمود.

خصوصیاتی که در یک سیستم PKI مورد نیاز میباشند عبارتند از:

١) محرمانگی (Confidentiality): شامل محرمانگی محتوای پیام و عدم امکان شناسایی گیرنده و فرستنده پیام توسط نفر سوم.

٢) تمامیت (integrity): شامل دستنخوردگی پیام، اطمینان از رسیدن پیام به مقصد و اطمینان از عدم دریافت بیش از یک نسخه پیام توسط گیرنده.

٣) احراز هویت (authentication): شامل اطمینان از اینکه پیام دریافت شده، از کسی ارسال شده باشد که پیام نشان میدهد و اطمینان از اینکه پیام ارسال شده را کسی دریافت میکند که فرستنده مدنظر دارد.

٤) عدم انکار (non - repudiation): شامل عدم امکان انکار دریافت پیام، توسط گیرنده پیام و عدم امکان انکار ارسال پیام، توسط فرستنده پیام.

٥) کنترل (control): شامل وجود قوانین مدون و منابع مورد اطمینان و همچنین امکان دنبال کردن و ثبت خطا در روند سیستم.

٦) در دسترس بودن (availability): اطمینان از فعال بودن سیستم در تمام اوقات.

- نحوه توزیع کلید عمومی

روشهای موجود جهت توزیع کلید عمومی یک کاربر عبارتند از:

١) ارسال مستقیم توسط کاربر.

٢) ذخیره در دفترچه تلفن.

٣) ذخیره در یک گره که با احراز هویت، قابل دریافت باشد.

٤) استفاده از گواهی.

با یک بررسی مختصر معین میشود که روش چهارم از دیگر روشها بهتر است. زیرا ضمن اینکه هویت صاحب کلید در موقع دریافت کلید عمومی قابل احراز میباشد، از ایجاد ترافیک در گرههای خاص (bottle - neck) نیز جلوگیری میشود.

- طرح اصلی یک PKI مطلوب

برای طراحی یک سیستم PKI کامل و امن، نیاز است که ابزارهای آن با دقت انتخاب شده و مشکلات احتمالی آن دقیقا مورد بررسی قرار گیرند. یکی از ابزارهای اصلی در چنین سیستمی، توزیع کلید عمومی میباشد که طبق توضیحات مربوط به قسمت قبل، این سرویس توسط گواهی قابل حل میباشد.

- گواهی برای کاربران سیستم

حداقل اطلاعاتی که در یک گواهی مورد نیاز میباشند عبارت است از اطلاعات شناسنامهای صاحب گواهی، کلید عمومی صاحب گواهی، اطلاعات شناسهای صادرکننده گواهی (CA:Certificate Authority) و امضای صادر کنندهی گواهی. با توجه به اینکه این طرح یک طرح ملی بوده و قابل گسترش در سطح جهانی میباشد لذا نمیتوان انتظار داشت که تنها یک صادرکنندی گواهی برای تمام کاربران وجود داشته باشد. روشهای مختلفی برای حل این مشکل وجود دارد که روش سلسله مراتب بصورت cross - reference به عنوان مطلوبترین روش در نظر گرفته میشود. در این روش یک صادرکنندهی اولیه وجود دارد که کلیه کاربران یک جامعه یا گروه به آن اطمینان دارند. دلیل اینکه چنین ساختاری در نظر گرفته شده، امکان آسان و امن احراز هویت گواهی یک کاربر توسط کاربران دیگر میباشد. در روش فوق نیاز نیست که هر کاربر برای تائید هر کلید عمومی، مستقیما به صادرکنندهی آن کلید مراجعه نماید.

...- نحوهی تعیین اعتبار گواهی کاربران

طبق ساختار سلسله مراتبی که در قسمت قبل بیان شد، هر کاربر میتواند به راحتی هویت کاربر دیگر را احراز و یا رد نماید. با این وجود به دلیل اینکه امنیت کلیدهای استفاده شده در سیستمهای رمزنگاری، تابع مقدار مصرف آن و همچنین زمان میباشد، لذا لازم است کلیدها پس از مدتی عوض شوند. بنابراین یکی دیگر از اقلامی که باید در گواهی کاربران منظور شود، تاریخ انقضای گواهی میباشد که بر اساس متوسط زمان استفاده از کلید رمزنگاری محاسبه میگردد.

این روش، مشکلاتی از این قبیل را حل مینماید ولی اگر به دلیلی، کلید خصوصی کاربری از محرمانگی خارج شود و یا کاربر تقاضای گواهی جدید نماید آنگاه کلید رمزنگاری قدیمی آن کاربر از درجه اعتبار ساقط میشود؛ در صورتی که هنوز گواهی قدیمی کابر ممکن است اعتبار داشته باشد. برای حل این مشکل از یک لیست شامل شماره گواهیهای از درجه اعتبار ساقط شده (CRL) استفاده میکنیم تا گواهیهای بیاعتبار، قابل پیشگیری باشد. بدین ترتیب اگر کار مهمی مانند انجام یک قرار داد مهم در حال انجام باشد لازم است که کاربران پس از احراز هویت یکدیگر (توسط گواهی امضا شده) اقدام به جستوجو در لیست فوق نیز بنمایند تا مطمئن شوند که گواهیها باطل نشده باشند.

- محتویات گواهی

جهت سازگاری با استانداردهای جهانی، گواهی کاربران را طبق استاندارد X.509 تعریف می نمائیم. براساس این استاندارد، یک گواهی دارای اقلام زیر میباشد:

1- شماره نسخه استاندارد: عددی صحیح که نشان دهندهی نسخهای از استاندارد میباشد که در گواهی استفاده گردیده است. در حال حاضر بالاترین نسخه، 3 میباشد.

2- شماره شناسایی: شماره شناسایی گواهی میباشد و فرض میشود که یک صادرکنندهی گواهی هیچگاه دو گواهی با شماره شناسایی یکسان صادر نمینماید.

3- شماره شناسایی الگوریتم امضا: شناسهای است که به تعیین الگوریتم صادرکنندهی گواهی برای امضا کردن میپردازد.

4- نام صادر کنندهی گواهی: نام صادر کننده گواهی طبق استاندارد X.500.

5- تاریخ اعتبار: شامل تاریخ شروع و خاتمه اعتبار گواهی.

6- نام صاحب گواهی: نام صاحب گواهی طبق استاندارد X.500.

7- کلید عمومی صاحب گواهی: شامل شناسهای که الگوریم نامتقارن استفاده شده و همچنین کلید عمومی متناظر با آن الگوریتم برای صاحب گواهی را معین نماید.

اقلام لیست شده در بالا حداقل اطلاعات لازم در یک گواهی میباشند. در بالا نام صادر کنندهی گواهی و نام صاحب گواهی، طبق استاندارد X.500 میباشد که جهت یکتا بودن نام، شامل اطلاعات سلسله مراتبی کاربر طبق فرمتی مشابه آدرس وب (URL) میباشند. موارد اصلی که در فرمت X.500 مورد استفاده قرار میگیرند شامل کشور، نام کاربر، مکان، سازمان و واحد سازمانی میباشند.

در نسخهی دوم از استاندارد X.509 به دلیل اینکه ذخیره نام، طبق استاندارد X.500 ممکن است همیشه یک کاربر را به طور یکتا معین ننماید (مثلا وقتی کاربری از شرکتی اخراج شده و کاربر جدیدی با همان نام استخدام شده)، لذا برای هر یک از صادر کنندههای گواهی و صاحب گواهی یک شناسه یکتا در نظر گرفته شده است.

- روش محافظت از کلید خصوصی کاربران

یکی از مهمترین قسمتهایی که باید به طور جدی مورد توجه قرار گیرد؛ اطمینان از محرمانگی کلید خصوصی کاربران میباشد. اگر به نحوی کلید خصوصی یک کاربر توسط کاربر دیگری مورد شناسایی قرار گیرد، کلیه کارهایی که توسط سیستم رمزنگاری نامتقارن امکانپذیر است، توسط کاربر فوق قابل انجام خواهد بود. بنابراین محرمانگی، عدم انکار و احراز هویت برای کاربری که کلیدش کشف شده زیر سوال خواهد رفت.

اولین مرحلهای که در این سیستم برای یک کاربر عملی میشود؛ ایجاد گواهی است که در این مرحله نیاز است که کاربر یک زوج کلید رمزنگاری داشته باشد. بسته به اینکه سیاستهای اعمال شده در سیستم چگونه باشد، یکی از دو روش زیر برای تولید کلید استفاده میشوند:

1) تولید کلید توسط کاربر: در این روش کاربر توسط ابزارهای مورد اطمینان، یک زوج کلید برای خود تولید نموده و سپس کلید عمومی خود را به همراه مدارک مورد تایید صاردکنندهی گواهی جهت صدور گواهی ارائه میدهد. حسن این روش این است که کاربر از محرمانگی کلید خصوصی خود صد در صد اطمینان دارد. با این وجود ممکن است کاربران عادی نتوانند براحتی ابزار مورد اطمینان برای تولید زوج کلید را فراهم آورند و همچنین برای انتقال کلید عمومی جهت صدور گواهی نیاز است که حتما هویت کاربر توسط صادرکننده گواهی احراز گردد.

2) تولید کلید توسط صادرکننده گواهی: در این روش صادرکننده گواهی ابتدا زوج کلید کاربر را تولید مینماید و سپس با استفاده از کلید عمومی فوق، یک گواهی صادر میگردد. سپس گواهی و کلید خصوصی کاربر به وی داده میشوند. در این روش کلید خصوصی باید به صورت محرمانه به کاربر داده شود و بهترین روش حضور فیزیکی کاربر میباشد. حسن اساسی این روش، امکان قابلیت کشف کلید (Key Pecovery) در سیستم میباشد. با وجود اینکه امکان کشف کلید خصوصی کاربران توسط سیستم، موردعلاقه کاربران نمیباشد، ولی در بسیاری از موارد این خاصیت ضروری است. بهعنوان مثال اگر کاربری اطلاعات مورد نیاز یک سازمان را رمز کرده باشد و سپس از سازمان اخراج گردد، در صورت امکان کشف کلید خصوصی میتوان به اطلاعات فوق دسترسی پیدا کرد. مستقل از اینکه کدامیک از دو روش فوق در سیستم استفاده گردند، کلید خصوصی کاربر باید همواره به صورت محافظت شده باقی بماند.

چهار راه اصلی برای رسیدن به این هدف عبارتند از:

1) رمز، توسط کلمه عبور: در این روش که یکی از مشهورترین و پراستفادهترین روشها میباشد، کلید خصوصی توسط یک کلمه عبور رمز میشود و سپس به صورت فایل برروی دیسک و یا دستگاههای مشابه ذخیره میشود. 2) ذخیره در کارتهای حافظهدار: در این روش کلید خصوصی در کارتهای با حافظه محافظت شده (معمولا توسط کلمه عبور) ذخیره میشود و در موقع نیاز، به حافظه رایانه منتقل شده و پس از استفاده دور ریخته میشود.

3) ذخیره در کارتهای هوشمند: در این روش از کارتهای هوشمندی که دارای پردازنده میباشند جهت ذخیره کلید استفاده میشود. با فرض اینکه قسمتی از الگوریتم رمزنگاری، داخل کارت انجام میشود، کلید خصوصی هیچگاه کارت را ترک نمیکند.

4) ذخیره در دستگاههای کاملا غیرقابل نفوذ (Truly attack - resitant devices): در این روش از دستگاههای خاصی جهت ذخیره کلید استفاده میشود که بسیار امنتر از کارتهای هوشمند (از نظر نفوذ پذیری توسط دشمن) میباشند.

روش اول به دلیل اینکه کلمه عبور، معمولا قابل حدس زدن میباشد و یا ممکن است کاربر آن را فراموش کند برای یک سیستم در سطح بزرگ PKI جالب به نظر نمیرسد. با مقایسه روشهای دیگر، روش سوم به دلیل اینکه کلید خصوصی به حافظه رایانه منتقل میشود، بسیاری از حملات را توسط نفوذگران فراهم میسازد. روش چهارم نیز کاربر را وادار مینماید تا به تولیدکنندهی دستگاه اطمینان دهد که مطلوب نیست؛ زیرا مثلا دستگاه ممکن است پیامهای اضافی را امضا نماید و یا پیامهای رمزشده را در خود ذخیره نماید.

یکی از مهمترین خصوصیات کارتهای هوشمند، امکان استفاده از کلید خصوصی در جاهای مختلف میباشد. در عصر ارتباطات امروزی نمیتوان انتظار داشت که کاربر همیشه از یک رایانه برای ارتباط با شبکه اینترنت استفاده نماید و بنابراین کاربر با حمل کارت هوشمند خود میتواند از هر نقطهای که به شبکه اینترنت متصل است ( و دستگاه کارتخوان را داراست) ارتباط امن ایجاد نماید.

کارت هوشمندی که برای PKI مناسب میباشد کارتی است که در آن قسمتی از الگوریتم رمزنگاری که نیاز به کلید خصوصی کاربر دارد در کارت پیاده سازی شده است و در نتیجه هیچگاه نیاز نیست که کلید خصوصی از کارت خارج شود. اینگونه کارتها معمولا توسط یک شماره شناسایی شخصی (PIN) محافظت میشوند تا اگر کارت به دلایلی به دست فرد غیرمجاز برسد، قابل استفاده نباشد. اطلاعاتی که در کارت ذخیره میشوند، عبارتند از :

1) کلید خصوصی کاربر

2) گواهی کاربر (امضا شده توسط صادرکننده گواهی)

3) کلیدعمومی صادرکننده گواهی اولیه (root)

4) گواهی مربوط به کلیه صادرکنندههای گواهی که بین root و کاربر قرار میگیرند

علاوه بر موارد بالا ممکن است یک شماره سریال برای هر کارت هوشمند در نظر گرفته شود و اطلاعات دیگری مروبط به الگوریتم ذخیره شده در کارت وجود داشته باشد.

- مباحث تکمیلی

لازم به ذکر است با وجود اینکه سیستمهای PKI بسیار مفید میباشند ولی آنها نیز دارای محدودیتهایی میباشند. به عنوان مثال کاربران باید به یک صادرکننده گواهی (جهت امضای گواهی) اعتماد کنند. البته چنین اعتمادی دور از ذهن نیست، زیرا در سیستمهای قدیمی و حتی سیستمهای غیرشبکهای نیز همواره اعتماد، جزو ملزومات سیستم بوده است. به عنوان مثال در سیستم بانکی، دارنده حساب باید به سیستم بانکی اعتماد داشته باشد.

یکی از نکات مهم و اساسی در ساختار طراحی شده، اعتماد به امنیت کارت هوشمند میباشد. به عنوان مثال اگر کلید خصوصی کاربر و یا کلید عمومی صادرکننده گواهی اولیه root، مورد دسترسی غیر مجاز قرار گیرند، امنیت سیستم به خطر میافتد.

در طرح ذکر شده فرض میشود که الگوریتمهای رمزنگاری با شماره شناسایی، قابل تشخیص هستند و بنابراین کاربران میتوانند از الگوریتمهای دلخواه خویش استفاده نمایند. همچنین در گواهی میتوان فیلدهای متغیر داشت و بنابراین بسته به نیاز میتوان گواهی خاصی ایجاد کرد. به عنوان نمونه گواهی رانندگی، گواهی تحصیلی و غیره.

در سیستم فرض میشود که کاربر، مسولیت هر گونه امضایی که با کلید خصوصی او انجام گرفته باشد را به عهده میگیرد. حالتی را در نظر بگیرید که کاربری متنی را امضا نموده و سپس تاریخ انقضای کلید رمزنگاری او به سر آمده، چگونه میتوان چنین امضایی را تایید کرد؟ به عنوان راه اول میتوان همواره گواهی کاربر (و اطلاعات مربوط به صادرکننده گواهی) را به همراه امضای وی نگهداری نمود و در نتیجه امضاهای قدیمی نیز قابل پیگیری باشند. به عنوان راه دوم میتوان کلید عمومی کلیه کاربران (حتی ابطال شدهها) را در یک لیست در سیستم نگهداری کرد تا در موقع بروز شکایت، قابل پیگیری باشند.

- نتیجه گیری

در این مقاله استفاده از الگوریتم رمزنگاری نامتقارن به عنوان یک وسیله کارا برای هماهنگ کردن ساختار امنیتی شبکه در سطح بزرگ مورد بررسی قرار گرفت و یک طرح کلی برای فراهم کردن سرویسهای محرمانگی، احراز هویت و عدم انکار ارائه شد. ساختار ارائه شده بهراحتی امکان استفاده از سرویسهای فوق را فراهم میآورد.

امنیت اطلاعات با استفاده از بیومتریک

مقدمه:

خطوطی که بر روی سرانگشتان همه انسانها نقش بسته از دیر باز مورد توجه همه بوده است،این خطوط نقشهای مختلفی دارند،یکی از این وظایف ایجاد اصطکاک بین سر انگشتان و اشیاء متفاوت است مانند قلم که با استفاده از این اصطکاک می توانیم اشیاء را برداریم ،بنویسیم،یا لمس کنیم.

از سوی دیگر این خطوط برای هر شخص منحصر به فرد است ،از سالها پیش از اثر انگشت افراد در جرم شناسی استفاده می شود،و امروزه در علم بیومتریک نیز از آن استفاده می شود. مانند تمام دیگر اعضاء بدن DNA های هر شخصی الگوی ساخت این خطوط را دارا هستند و در واقع DNA های هرشخص نیز کاملا منحصر به فردند و این قضیه تقریبا در مورد تمام دیگر اعضاء بدن صادق اند. با وجود hacker ها و دزدی های اینترنتی Password ها ابزار قابل اعتمادی نیستند.بیومتریک علم شناسایی افراد از طریق مشخصات انسانی اوست که شامل اثر انگشت،کف دست ،صورت ، امضاء ، دست خط ،اسکن عنبیه و شبکیه ، صدا است. در علم بیومتریک اعضایی از بدن مورد توجه قرار گرفته که استفاده از آنها راحتتر و کم ضرر تر باشد. هر کدام از روشهای مورد استفاده دارای نقاط ضعف و قدرتی هستند که با ترکیب آنها با دیگر روشهای امنیتی می توان ضعفهای موجود را از بین برد.

هیچ فردی نمی خواهد هنگام چک کردن موجودی خود از طریق شبکه های online بانکها متوجه شود که مو جودیش خالی شده ، در بسیاری از موارد به علت معنی دار بو دن Passwordها افرادی که تا حدی ما را می شناسند میتوانند آنها را حدس بزنند و با فهمیدن شماره ما در بانک به راحتی با استفاده از شبکه onlineبانک وارد حساب ما شده موجودی ما را خالی کنند.

با توجه به سرعت رشد قابل توجه تجارت جهانی و اهمیت تجارت نمی توان از سیستمهای قدیمی دستی یا حضوری برای مدت زمان طولانی استفاده کرد، از طرف دیگر استفاده از این روشهای قدیمی با عث اتلاف انرژی و زمان زیاد شده و در مدت زمان طولانی کار کمتری انجام می شود. بنابرین در تجارت ، به موضوع تجارت الکترونیکی نیاز احساس می شود و موضوع بسیار مهمی که امروزه مورد توجه است مسئله امنیت وsecurityاست. Biometric با استفاده از روشهای قابل اعتماد میتواند تا حد زیادی جوابگوی مشکلا تی از این قبیل باشد. علمBiometric نه تنها در مورد تجارت الکترونیک بلکه در موارد بسیار دیگری نیز کاربرد دارد. به عنوان مثال در آزمایشگاهای مهم و حساس یا ورودیها ی ساختمانهایی که در مورد ورود و خروج از آنها حساسیم یا می توانیم از قفلهایی که روی آنها صفحه کلید نصب شده استفاده کنیم و به افراد مورد نظر اسم رمز عبور بدهیم تا هنگام ورود از آن استفاده کرده داخل شوند ولی این روش نیز زیاد قابل اعتماد نیست با لو رفتن کلمه عبور دیگر این کار به درد نخور خواهد شد. ولی زمانیکه از اثر انگشت یا کف دست یا ... برای شناسایی و اجازه ورود استفاده شود دیگر این مسائل ایجاد نخواهد شد. بعد از شرح اهمیت این موضوع به بررسی Biometric می پردازیم.

در تمام مواردی که ذکر خواهد شد ابتدا با استفاده از وسایل مخصوص آن روش معمولا تا 3 بار الگوی اولیه گرفته می شود و بعد از بدست آوردن بهترین الگو ، ذخیره می شود و موقع شناسایی با این الگو مقایسه انجام می گیرد.

در Biometric از مشخصا ت فیزیکی و رفتاری برای شناسایی افراد استفاده میشود، مشخصات فیزیکی مانند:اثر انگشت، اسکن دست ، صورت وچشم که خود به دو دسته اسکن عنبیه و شبکیه تقسیم می شود. مشخصات رفتاری مانند:صدا، امضاء، تایپ.

اثر انگشت:

برای استفاده از اثر انگشت از اسکنرهای مخصوصی استفاده می شود این اسکنرها انواع متفاوتی دارند بعد از اینکه انگشت روی صفحه اسکنر قرار گرفت، بسته به نرم افزار استفاده شده، اثر انگشت اسکن شده و نقاط کلیدی آن تعیین شده و با الگوی اولیه تطبیق داده می شود .البته با توجه به اینکه زمان مقایسه بعد از مدتی که حجم مقایسات زیادشد ،بالا میرود و برای کمتر کردن این زمان، ابتدا نقاطی را به عنوان نقاط کلیدی برای دسته بندی اسکن های موجود استفاده می کنیم و در زمان انطباق از همین کلیدها استفاده کرده و زمان مقایسه را پایین می آوریم. هر چند که تحلیل اثر انگشت بعضی از افراد مانند کارگرانی که کارهای سخت با دستهای خود انجام می دهند یا افراد معتاد مشکل است ولی در کل در بسیاری از موارد از اثر انگشت استفاده های موفقی انجام شده.

امروزه این اسکنرها نه تنها در ادارات پلیس بلکه در روی صفحه کلیدها و حتی موش واره ها وجود دارند و از انها در موارد متفاوتی استفاده میشود ، مثلا میتوان با استفاده از امکانات نرم افزاری کامپیوتر را قفل کنیم و در صورتی سیستم کامپیوتری قفل را باز کند که اثر انگشت شما را روی صفحه اسکنر خود اسکن کند.

در آینده شاید بتوان از اسکن اثر انگشت به جای تایپ Password در چک کردن پست های الکترونیکیمان استفاده کنیم ، یا در تجارت الکترونیک یا تغییر موجودی در بانکهای online از آن استفاده ببریم.

اسکن دست:

برای اسکن سطح کف دست از اسکنرهایی با صفحه اسکنی که برای درست قرار گرفتن دست هنگام اسکن مهره هایی برروی آن قرار گرفته استفاده می شود مانند اثر انگشت اسکنر بعد از اسکن کرئن با توجه به قابلیتهای نرم افزار و سخت افزار استفاده شده مقایسه انجام می شودکه در صورت تطبیق هویت شخص تایید می شود.

جغرافیای کف دست بعد از مدتی با گذشت سال و با بالا رفتن سن تغییر می کند و نیز جراحات نیز باعث عوض شدن شکل کف دست می شود ، بنابرین در استفاده از این روش باید اسکن به دست آمده در مواقع لزوم و نیز بعد از یک دوره زمانی به روز شود و اسکن جدیدی برای شناسایی افراد ایجاد شود. بنابرین استفاده از این روش در مواردی مفید است که به طور مستمر مورد استفاده قرار گیرد و افراد مورد شناسایی با این روش در دسترس باشند. البته این روش به علت اینکه سطح بزرگی را مورد مقایسه قرار می دهند دارای ضریب اطمینان بالایی هستند.

صورت:

اسکن از صورت به طرزی متفاوت از موارد دیگر صورت می گیرد در این روش نمونه بدست آمده باید به صورت 3D باشد برای این منظور از 3 دور بین که نسبت به هم زاویه 90 درجه می سازند یا از یک دوربین متحرک که بصورت یک نیم دایره که مرکز آن صورت شخص مورد نظر قرار گرفته استفاده کرد و به وسیله نرم افزار مر بوطه یک تصویر3D بدست آورد در تصویر بدست آمده نقاط قرار گیری ابروها ، چشمها، بینی، دهان ،چانه و طول چانه و پیشانی همچنین فاصله چشمها و ابرو ها و ... ثبت و سپس با نمونه های ذخیره شده مقایسه می شوند.

این روش به علت استفاده از سخت افزار و نرم افزارهای گران قیمت هزینه زیادی دارد ولی قابلیت اعتماد بالایی دارد. در این روش نیز مانند روش اسکن کف دست نیاز به بروز شدن اطلاعات وجود دارد.

چشم:

اسکن چشم به دو صورت است:

اسکن شبکیه:

در اسکن شبکیه با استفاده از دوربین مخصوص الگوی رگ های خونی اسکن می شود برای این کار از لیزر مادون قرمز کم قدرت استفاده میشود. برای بدست اوردن یک تصویر با کیفیت خوب و متمرکز باید چشمها نزدیک دوربین قرار گیرد و این موضوع و اینکه از اشعه لیزر استفاده می شود باعث شده افراد زیادی به این روش علاقه نشان ندهند. درضمن بر خلاف تصور اینکه شبکیه تغییر نمی کند تحقیقات پزشکی نشان داده که برخی از بیماریها روی شبکیه تاثیر می گذارند و آن را تغییر می دهند.

اسکن عنبیه:

در اسکن عنبیه دوربین مخصوص رگه های عنبیه را اسکن میکند وبا توجه به اینکه تعدادی زیادی از ویژگیها مورد اسکن و مقایسه قرار می گیرند روش مطمئنی ایجاد میشود، در ضمن این روش با لنز ها و عینک ها نیز تطبیق داده شده ونیز مشکل نز دیک بودن دوربین به چشم نیز حل شده و کاربر باید چشم خود را در فاصله حدوداً 30 سانتی متری از دوربین قرار دهد .

امضاء:

برای ثبت امضا از یک اسکنر بخصوص استفاده می شود ، این اسکنر نه تنها شکل امضاء را اسکن می کند بلکه طرز امضاء کردن را هم می سنجد، به این مفهوم که مناطقی را که قلم را فشار دادید یا تند حرکت دادید ویا برعکس مناطقی از امضا را که خط نازک کشیده اید یا با دقت و آرامش بیشتری کشیده اید را ثبت و مقایسه می کند و با استفاده از این روش جعل امضاء غیر ممکن می شود. البته این روش بهتر است که در مواردی استفاده شود که افراد زیاد از امضاء خود استفاده می کنند در غیر این صورت این روش نیز احنیاج به به روز شدن پیدا می کند. از این روش در امضا کرئن قرار داد های مهم که در فواصل دور انحام می گیرد و همچنین در بانکها میتوان استفاده کرد.

صدا:

ضبط صدا از طریق یک دستگاه ضبط کننده صدا انجام می گیرد و سپس با سخت افزار و نرم افزار مربوطه مورد تحلیل قرار می گیرد با توجه به امکانات در دسترس میتوان مکث ها و بالا و پایین رفتن تون صدا را به صورت یک الگوی صوتی در اورد و با الگوهای ذخیره شده مورد مقایسه قرار داد. نمونه وسایل ساخته شده از این روش قفل در است که با چک کردن صدا و کلمه گفته شده ومعنی جمله ساخته شده کار می کند. به این صورت که کلمه ای یا جمله ای از قبل تعیین شده و به کاربر گفته می شود.

الگوی تایپ:

شاید این کمی عجیب به نظر برسد ولی الگوی تایپ افراد نیز کاملا با دیگران متفاوت است، در این مورد نیز جمله ای در نظر گرفته می شود و کاربر جمله را در شرایط یکسان با نمونه اولیه تایپ می کند و مقایسه صورت می گیرد، در این نوع نیز تفاوت زمانی ما بین تایپ کلمات ، سرعت تایپ و ... تعیین شده با الگوهای قبلی مقایسه می شود. این روش نیز نیاز به به روز شدن و استفاده مستمر دارد در غیر این صورت مثمر ثمر نخواهد بود.

کارتهای شناسایی بیومتریک:

کارتهای شناسایی بیومتریک یا Biometric ID Cards ترکیبی از کارتهای شناساشی معمولی و یک یا چند مشخصه بیومتریک هستند. این کارتها کاملا مورد اعتماد هستند و تقلب در آنها و سوء استفاده از آنها تقریبا غیر ممکن است. این کارتها شامل نوع کارت ،مانند :کارت رانندگی ، کارت ماشین و... هستند و سپس مشخصات دارنده کارت مانند :نام ، نام خانوادگی و ... ویک عکس مربوط به دارنده کارت تمام مشخصا ت بعد از ورود به همراه اسکن عکس و تعیین پیکسلهاِی عکس با توجه به یک الگوی مخصوص رمز گذاری که برای آن سازمان در نظر گرفته شده رمز گذاری شده و در قسمت زیر عکس به صورت کد (bar code) ذخیره می شود، سپس هنگام تشخیص عکس و تمام مشخصات ثبت شده برروی کارت خوانده شده و به وسیله الگوی رمز گذاری برای آن سازمان رمز گذاری میشود و سپس bar code بوسیله دستگاه خوانده شده و رمز حاصل از آن با رمز بدست آمده از رمز گذاری مقایسه میشود و در صورت تطبیق هویت فرد تایید می شود.

در این روش چون هم رمز و هم مشخصات بر روی کارت ثبت می شود دیگر نیازی به اطلاعات حجیم نمی باشد و فقط الگوهای رمز گذاری باید مشخص باشد و این در مقایسه با حجم بسیار زیاد الگوهای ذخیره شده ناچیز است.

اگر در این کارتها یک مشخصه بیومتریک نیز مانند اثر انگشت ثبت شود نه تنها از قانونی بودن کارت اطمینان حاصل می شود بلکه از اینکه کارت به شخص تعلق دارد نیز می توان مطمئن شد.

نتیجه:

Biometric روشهای قابل اطمینان و غیر قابل جعل یا کپی برداری را ارائه می دهد ، مخصوصا در مواردی که اطلاعات حیاتی است مانند اطلاعات تجاری مربوط به یک شرکت ویا حسابهای بانکی این روشها بسیار موفق است .

بعضی از روشهای گفته شده امروزه مورد توجه بسیاری از سازمانهاست، به عنوان مثال امروزه در بعضی ادارات و ساختمانها از چک کردن اثر انگشت به همراه شماره پرسونلی برای ثبت ساعات ورود و خروج کارمندان استفاده می شود.از این روشها می توان در انتخابات الکترونیک نیز بهره جست.

تجارت الکترونیک

|

|

| عناوین مرتبط |

| 1- مروری بر قانون تجارت الکترونیکی سه شنبه,9 اسفند 1384 2- همایش بازیابی و تجارت الکترونیک در دانشگاه فردوسی مشهد برگزار میشود دوشنبه,1 اسفند 1384 3- اداره کل توسعه تجارت الکترونیکی تشکیل شد چهارشنبه,30 آذر 1384 4- کنفرانس تجارت الکترونیکی برگزار شد چهارشنبه,23 آذر 1384 5- همایش تجارت الکترونیکی و توسعه برگزار میشود یکشنبه,15 آبان 1384 6- همایش تجارت الکترونیکی و توسعه برگزار می شود چهارشنبه,11 آبان 1384 7- تجارت الکترونیک (بخش سوم) شنبه,26 شهریور 1384 8- گزارش اجمالی از خدمات مرکز تجارت الکترونیکی ایران شنبه,19 شهریور 1384 9- تجارت الکترونیک (بخش اول) پنجشنبه,13 مرداد 1384 10- الفبای تجارت الکترونیکی پنجشنبه,13 مرداد 1384 11- همایش توسعه تجارت الکترونیکی و آینده ایران برگزار میشود شنبه,25 تیر 1384 12- قانون تجارت الکترونیک(1) دوشنبه,13 تیر 1384 13- تجارت الکترونیکی چیست؟ جمعه,27 خرداد 1384 14- باید استانداردهایی برای تجارت الکترونیکی در نظر گرفته شود شنبه,10 بهمن 1383 15- تجارت الکترونیک فقط به معنای خرید و فروش در اینترنت نیست سه شنبه,29 دی 1383 |

WIRELESS

بررسى تکنولوژى ارتباطى Wireless و عملکرد آن ( امواج جایگزین کابل )

Wireless به تکنولوژی ارتباطی اطلاق میشود که در آن از امواج رادیویی، مادون قرمز و مایکروویو، به جای سیم و کابل، برای انتقال سیگنال بین دو دستگاه استفاده شود. از میان این دستگاهها میتوان پیغام گیرها، تلفنهای همراه، کامپیوترهای قابل حمل، شبکههای کامپیوتری، دستگاههای مکان یاب، سیستمهای ماهوارهای و PDA ها را نام برد. تکنولوژی Wireless به سرعت در حال پیشرفت است و نقش کلیدی را در زندگی ما در سرتاسر دنیا ایفا میکند. اما تکنولوژی Wireless چه فوایدی دارد. این تکنولوژی به کاربر امکان استفاده از دستگاه های متفاوت، بدون نیاز به سیم یا کابل، در حال حرکت را میدهد. شما میتوانید صندوق پست الکترونیکی خود را بررسی کنید، بازار بورس را زیرنظر بگیرید، اجناس مورد نیاز را خریداری کنید و یا حتی برنامه تلویزیون مورد علاقه خود را تماشا کنید. بسیاری از زمینههای کاری از جمله مراقبتهای پزشکی، اجرای قوانین و سرویسهای خدماتی احتیاج به تجهیزات Wireless دارند. تجهیزات Wireless به شما کمک میکند تا تمام اطلاعات را بهراحتی برای مشتری خود به نمایش در بیاورید. از طرفی میتوانید تمامی کارهای خود را در حال حرکت به سادگی بهروزرسانی کنید و آن را به اطلاع همکاران خود برسانید. تکنولوژی Wireless در حال گسترش است تا بتواند ضمن کاهش هزینهها، به شما امکان کار در هنگام حرکت را نیز بدهد. در مقایسه با شبکههای سیمی، هزینه نگهداری شبکههای Wireless کمتر است شما میتوانید از شبکههای Wireless برای انتقال اطلاعات از روی دریاها، کوهها و ... استفاده کنید و این در حالی است که برای انجام کار مشابه توسط شبکههای سیمی، کاری مشکل در پیش خواهید داشت.

سیستمهای Wireless را میتوان به سه دسته اصلی تقسیم کرد:

- سیستم Wireless ثابت : از امواج رادیویی استفاده میکند و خط دید مستقیم برای برقراری ارتباط لازم دارد. بر خلاف تلفنهای همراه و یا دیگر دستگاه های Wireless، این سیستمها از آنتنهای ثابت استفاده میکنند و به طور کلی میتوانند جانشین مناسبی برای شبکههای کابلی باشند و میتوانند برای ارتباطات پر سرعت اینترنت و یا تلویزیون مورد استفاده قرار گیرند. امواج رادیویی وجود دارند که میتوانند اطلاعات بیشتری را انتقال دهند و در نتیجه از هزینهها میکاهند.

- سیستم Wireless قابل حمل : دستگاهی است که معمولاً خارج از خانه، دفتر کار و یا در وسایل نقلیه مورد استفاده قرار میگیرند. نمونههای این سیستم عبارتند از : تلفنهای همراه، نوتبوکها، دستگاههای پیغام گیر و PDAها. این سیستم از مایکروویو و امواج رادیویی جهت انتقال اطلاعات استفاده میکند.

- سیستم Wireless مادون قرمز : این سیستم از امواج مادون قرمز جهت انتقال سیگنالهایی محدود بهره میبرد. این سیستم معمولاً در دستگاههای کنترل از راه دور، تشخیص دهندههای حرکت، و دستگاههای بی سیم کامپیوترهای شخصی استفاده میشود. با پیشرفت حاصل در سالهای اخیر، این سیستمها امکان اتصال کامپیوترهای نوتبوک و کامپیوترهای معمول به هم را نیز میدهند و شما به راحتی میتوانید توسط این نوع از سیستمهای Wireless، شبکههای داخلی راه اندازی کنید.

اما آینده Wireless به کجا ختم میشود، نسل سوم شبکهها ،G3، نسل آینده شبکههای Wireless نامگذاری شده است. سیستمهای G3 کمک میکنند تا صدا و تصویر و داده را با کیفیت مناسب و به سرعت انتقال دهیم. پیش بینی IDC برای کاربردی شدن G3 سال ۲۰۰۴ است و در حدود ۲۹ میلیون کاربر (m-commerce mobile commerce) در آمریکا وجود خواهند داشت. از طرفی IBM معتقد است که بازار کلی تجهیزات Wireless در سال ۲۰۰۳ به رقمیبالغ بر ۸۳ بیلیون دلار خواهد رسید.

اساس شبکه Wireless

به نظرتان تکنولوژی Wireless پیچیده است؟ در حال حاضر سه استاندارد در شبکه های Wireless با یکدیگر در حال رقابت هستند. استاندارد (Wi-Fi 802.11b) برد مناسبی برای استفاده در مکانهای اداری دارد. استاندارد a802.11 پهنای باند بیشتری داشته و مشکلات تداخل فرکانس رادیویی آن کمتر است ولی برد کوتاهتری دارد. استاندارد Bluetoot برای برد کوتاه مثل شبکههای موقت در اتاقهای کنفرانس، مدرسهها، یا خانهها استفاده میشود. علاوه بر این توضیحات، به مقایسه پهلو به پهلو مابین این تکنولوژیهای متفاوت، با Wired Ethernet سنتی، توجه کنید.

حکومت Wi-Fi

Wi-Fi در حال حاضر محبوبترین و ارزانترین شبکه محلی بی سیم (Wireless LAN)را دارد. Wi-Fiدر طیف رادیویی GHz2.4 عمل میکند و میتواند سرعت انتقال اطلاعات را تا Mbps11 با دامنه ۳۰ متر بالا ببرد. تعادلی که Wi-Fi بین اقتصاد، پهنای باند، و مخصوصاً برد، برقرار کرده، آن را به صورت استانداردی برجسته برای تجارت در آورده، و کارمندان بسیاری از این تکنولوژی برای کار و محاسبات شخصی استفاده میکنند.

Wireless Ethernet WECA Compatibility Alliance سهم خود را با تضمین صدها هزار محصول و اطمینان از کار و هماهنگی آنها با یکدیگر انجام داده. اما Wi-Fi دو اشکال دارد:

- اولاً از فضای هوایی، مشترکاً برای موبایل، Bluetooth، امواج رادیویی مهم (security radios) و بقیه وسایل استفاده میکند. بنابراین، این تداخل امواج رادیویی، آن را آسیب پذیر میکند.

- ثانیاً به دلیل انتقال داده در هوا و وجود دیوار و دیگر موانع اجتنابناپذیر، عملکرد واقعی به Mbps5، یا تقریباً نصف سرعت مورد انتظار از آن میرسد.

در عوض a802.11 دو مزیت بیشتر نسبت به Wi-Fi دارد:

- اولاً در فرکانس GHz15.5 تا GHz35.5 کار میکند که کمتر مورد استفاده است در نتیجه تداخل امواج رادیویی در آن کمتر است.

- ثانیاً پهنای باند آن بسیار بالا است و از نظر تئوری به Mbps54 میرسد با وجود این که عملکرد واقعی آن نزدیک به Mbps22 است، همچنان فضای خالی برای انتقال صوت و تصویر دیجیتالی با کیفیت بالا و بقیه فایلهای بزرگ و همچنین به اشتراک گذاشتن اتصال broadband در شبکه بیشتر از استاندارد Wi-Fi است و بعضی از تولیدکنندهها، روش های مخصوصی ارائه میدهند که عملکرد را کمی بهتر میکند.

اما مشکل اصلی a802.11، برد کوتاه آن است (۱۵ متر) در مقایسه با Wi-Fi که برد آن ۳۰ متر است. در نتیجه برای اطمینان از پوشش کامل منطقه مورد نظر، مجبور میشوید Access Point های بیشتری بخرید. اگرچه تفاوت قیمت تجهیزات a802.11 از Wi-Fi در حال کاهش است، ولی در حال حاضر تجهیزات a802.11 بسیار گرانتر از Wi-Fi است و از نوامبر سال ،۲۰۰۲ WECA محصولات a802.11 را ارائه داد.

a802.11 و Wi-Fi با یکدیگر سازگار نیستند، زیرا از دو تکنولوژی رادیویی متفاوت و دو قسمت متفاوت از طیف رادیویی استفاده میکنند. به هر حال تجهیزات استانداردی برای هر دو تکنولوژی وجود دارد که تبدیل آنها به یکدیگر را بسیار راحت کرده است. برای انتخاب استانداردهای ذکرشده نکات زیر را در نظر داشته باشید. اگر در حال حاضر از یکی از این استانداردها در کار خود استفاده میکند، حتماً از همان استاندارد در منزل استفاده کنید، این کار ارتباط را راحت تر میکند. اگر از لحاظ قیمت و سازگاری (تجهیزاتی که برای سازگاری با استانداردهای دیگر هستند)، مشکلی ندارید، a802.11 کارایی بهتری دارد و میتواند ارزش پرداخت هزینه اضافی را داشته باشد. اما اگر میخواهید دامنه بیشتری را با قیمت کمتر، تحت پوشش قرار دهید، Wi-Fi انتخاب بهتری است.

یک پشتیبانی خصوصی

نام Bluetooth از نام یک پادشاه دانمارکی (به نام Harald Blaatand) که در قرن دهم زندگی میکرده، گرفته شده است. Bluetooth تا حدی متفاوت از دو استاندارد Wi-Fi و a802.11 است. Bluetooth انعطاف پذیری بیشتری دارد ولی در مقیاس کوچکتر شبکههای خانگی (personal area network) عمل میکند. عملکرد واقعی آن فقط Kbps300 است، و برد آن تقریباً ۱۰ متر است.

Wi-Fi و a802.11 برای برقراری ارتباط بین دستگاهها به adaptorها، مسیریابها (routers)، gateway، (ایستگاههای) access point و برنامههای راه اندازی هم زمان، نیاز دارند. اما بر خلاف آنها، تمام دستگاههایی که امواج رادیویی و آنتنهای Bluetooth داشته باشند، با تدارکات کمی، میتوانند با یکدیگر ارتباط بر قرار کنند.

دستگاههایی که با اشعه مادون قرمز کار میکنند (infrared)، روشی برای انتقال فوری هستند. Bluetooth به وسیله جانشین کردن پورتهای این دستگاهها، آنها را متعادل میکند و این کار را با برد بهتر و بدون نیاز به دید مستقیم (line-of-sight) انجام میدهد. حضار در جلسات به وسیله notebookهایی که به Bluetooth مجهز شده، میتوانند فایلها را از یک سر میز کنفرانس، به سر دیگر انتقال دهند و یا فایلی را به چاپگری که به Bluetooth مجهز شده بفرستند، بدون نصب هیچ درایوری کیوسکهای مجهز به Bluetooth در فرودگاهها و coffee houses به شما اجازه میدهند تا از طریق کامپیوتر کیفی (Laptop) یا کامپیوتر قبل حمل خود به اینترنت متصل شوید. Bluetooth به زودی یک وسیله استاندارد بر روی بسیاری از موبایلها و کامپیوترهای قبل حمل خواهد بود تا آن جا که حتی صحبت از قرار دادن Bluetooth در وسایل خانگی نیز در میان است. اما با تمام منفعت که در تئوری برای Bluetooth وجود دارد، واقعیت این است که در حال حاضر، آشفتگی در سخت افزار و نرم افزار ناسازگار وجود دارد. به دلیل اینکه Bluetooth و Wi-Fi، هر دو از یک range فرکانسی استفاده میکنند، در پهنای باند آنها تداخل صورت میگیرد و عملکرد را تا ۱۰درصد یا بیشتر، کهش میدهد.

چگونه یک سیستم Wireless داشته باشیم

هر وسیلهای که بخواهد به صورت Wireless ارتباط برقرار کند، احتیاج به امواج رادیویی دارد. اگر notebook شما قدیمیاست، با اضافه کردن Wireless PC Card Adaptor، به راحتی میتوانید به شبکه Wireless متصل شوید، در حالی که notebook های جدید مثل Dell Inspirson ۸۲۰۰ لوازم مورد نیاز را به صورت استاندارد در خود دارند. امواج رادیویی یکپارچه a802.11 به تازگی در اختیار notebookها قرار گرفته. Compact Flash Card های کوچکتر مانند D-Link DCF-650W کارایی خوبی برای کامپیوتر های قبل حمل دارند، اما گران هستند و برد محدودی دارند. برای کامپیوترهای رومیزی desktops، USB یا PCI مناسب است. WECA سازگاری Wi-Fi را تضمین کرده، اما این سازمان به تازگی اقدام به تست ابزارهای a802.11 کرده است.

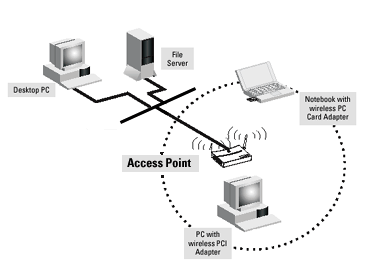

زمانی که تمام وسایل شما برای برقراری ارتباط Wireless آماده شد، به یک ایستگاه access point (AP) نیاز دارید. AP مانند یک Hub در شبکه Wireless عمل میکند. کامپیوترها از طریق AP میتوانند ارتباط broadband (طیف باز) برقرار کنند. در شبکه های سیمی(wired)، از AP برای اضافه کردن وسایل Wireless استفاده میشود با اضافه کردن AP های بیشتر، میتوانید شبکهتان را به مکانی بزرگتر گسترش دهید. APها را در الگویی که همدیگر را پوشش دهند قرار دهید تا نقاط کور را به حداقل برسانید با اضافه کردن APها به شبکه سیمی(wired)، میتوانیم از آنها به عنوان bridge استفاده کنیم، که این APها سیگنالها را برای AP های دیگر تقویت میکنند تفاوتی نمی کند که از چه استانداردی برای شبکه استفاده میکنید، آن را نصب کنید و مراحل مقدماتی آن را انجام دهید؛ ما شما را برای استفاده از آنها راهنمایی میکنیم.

با در دست داشتن نقشه طبقه خودتان و لوازم مورد نیاز، میتوانید که آنها را کنار هم بگذارید و از آنها استفاده کنید. بعد از انتخاب استانداردهای مورد نظر، چند وسیله دیگر نیاز خواهید داشت. این وسایل شامل نوار اندازه گیری (tape measure) و چند کابل شبکه از نوع Cat5 است. راه اندازی شبکه محلی Wireless، از آغاز تا پایان، کمتر از یک ساعت وقت میگیرد. سناریویی که ما به عنوان نمونه در نظر گرفتیم، شامل راه اندازی AP در شبکه Wireless و چند کاربر (client PCs) برای اتصال broadband است، اما همان اطلاعات عمومیبرای نصب مسیریابها (routers) و gatewayها، در شبکه Wireless کاربرد دارند.

یک مکان مناسب

اول، یک بازدید کلى از محل اداره یا منزلتان داشته و براى یافتن بهترین مکان براى AP خود، از اطراف منطقه اى که مى خواهید شبکه را برقرار کنید، بازدیدى داشته باشید. تعدادى موارد عمومى براى انتخاب مکان خوب عبارتند از: ماگزیمم فاصله اى که مى خواهید از AP استفاده کنید، باید داخل برد AP باقى بماند. براى از بین بردن تداخل امواج، از مناطقى که دیوارهاى ضخیم دارند، اجتناب کنید و براى اینکه کابل کشى را به حداقل برسانید باید AP را نزدیک اتصال broadband خود قرار دهید.

مطمئن شوید که AP را در محل نزدیکى به خروجى جریان برق قرار مى دهید حتماً براى حفظ زیبایى و امنیت، AP را در محلى به دور از شلوغى و تردد مخفى کنید.

سطوحى صاف و دور از رفت و آمد، مانند قفسه هاى کتاب، مراکز استخدام، و قسمت فوقانى وسایلى مانند بالاى یک یخچال مى توانند مکان هایى مناسب براى نگهدارى AP باشند. راه دیگرى براى نگهدارى از AP، kit سوارشونده اى است که توسط بسیارى از تولید کنندگان به فروش مى رسد که توسط آن AP به دیوار متصل مى شود.AP را در بلندى قرار دهید که موانع کاهش یابند و یا آن را پایین (در زیر وسیله اى) قرار دهید تا کابل ها و سیم هاى برق از دید مخفى بمانند.

دستورالعمل و اجراى کار

براى ساختن شبکه محلى Wireless خود، ابتدا AP را در مکان خود مستقر کنید. در هر کامپیوترى از نوع desktop یا notebook که تصمیم دارید توسط آن به شبکه متصل شوید، ابتدا wireless adaptor را نصب و راه اندازى کنید. توصیه جدى این است که قبل از شروع دستورالعمل ها را بهدقت بخوانید زیرا نرم افزار و سخت افزار عرضه شده توسط فروشندگان، مختلف و متفاوتند. زمانى که adapterاى نصب و راه اندازى شد، قسمت کاربر (user interface) را باز کنید و سپس به SSID یا نام شبکه خود وارد شوید. با توجه به تولیدکننده، ممکن است براى شناساندن کاربر، مجبور به استفاده از نرم افزار شبکه Wireless در ویندوز شوید. کاربرانى که ویندوز XP دارند از این مسیر استفاده کنند :

Start/Settings/Network Connections/Wireless Network Connection

و در آنجا روى کلید Advanced، کلیک کنید و وارد قسمت مشخصات شبکه خود شوید. چنانچه شما همین نصب ها را براى سایر وسایل شبکه بخواهید، ضبط و نگهدارى این نصب هاى انجام شده مفید است.

براى اینکه نصب و راه اندازى شبکه Wireless براى شما راحت تر باشد، بگذارید تا DHCP به طور خودکار، آدرس IP را به کامپیوترهاى شبکه شما اختصاص دهد و اجازه دهید سیستم امنیت WEP خاموش بماند. متاسفانه بعضى از تولیدکنندگان شما را مجبور مى کنند قبل از آنکه بتوانید به AP دسترسى پیدا کنید، از آدرس IP معینى استفاده کنید. براى راهنمایى و کمک بیشتر مى توانید دستورالعمل ها را مجدداً بررسى کنید.

وقت آن رسیده که AP را مشخص کنید. با استفاده از کابل Cat-5ت، کابل یا مودم DSL خود را به AP وصل کنید. اگر AP شما بدون کابل نصب شده است، به راحتى مى توانید از مغازه هاى الکترونیکى و یا کامپیوترى، کابلى تهیه کنید. براى هماهنگى کاربران (client)، وارد جزئیات شبکه AP شوید و سپس AP را reboot کنید. حالا چند لحظه صبر کنید تا از به کار افتادن شبکه مطمئن شوید. راحت ترین راه براى حصول این اطمینان این است که آدرس مطمئنى را در صفحه نمایش وب بنویسید و ببینید که آیا به اینترنت وصل مى شوید یا خیر. اگر اخطار صفحه قابل دسترسى نیست را دریافت کردید، دوباره سعى کنید. اگر مشکل حل نشد از راه حل هاى سریع زیر استفاده کنید:

مطمئن شوید همه نصب هاى بین کاربر و access point هماهنگ هستند. که این نصب ها شامل SSID، DHCP و encryption است.

حالت چراغ روى AP را چک کنید و در رابطه با خطرهاى احتمالى به دستورالعمل هاى سیستم مراجعه کنید. مطمئن شوید که آنتن هاى AP را درست نصب و راه اندازى کرده اید و همه اتصالات کابل ها محکم هستند و قدرت سیگنال را روى کاربر چک کنید تا مطمئن شوید که در برد AP قرار دارید و در این حالت نمایشگر وب خود را خالى کرده و AP یا مسیریاب (router) را مجدداً راه اندازى نمایید (restart) و به دنبال تداخل احتمالى با دیگر وسایل مانند security radios و یا اتصالات Bluetooth بگردید بعد AP را reboot کنید تا آن را به نصب هاى پیش فرضش برگردانید، و سپس دوباره شروع کنید. با به کار افتادن همه موارد، بالاترین حد امنیت را در WEP encryption براى کاربر و access point تنظیم کنید -- معمولاً ۱۲۸-bit یا ۱۵۲-(bit encryption)، اگرچه در حال حاضر گاهى ۲۵۶-bit است.

چگونگى حفاظت از شبکه خود

به علت آنکه اغلب سیگنال هاى Wireless ماوراى محوطه خانه یا اداره شما سیر مى کنند، براى امنیت شبکه خود باید بیشتر احتیاط کنید. در غیر این صورت، هر Hacker در خیابان با یک رادیوى مناسب مى تواند به شبکه شما دسترسى پیدا کند. علاوه بر توجه به مراحلى که در زیر آمده، مطمئن شوید که نرم افزار firewall خود را به روز کرده اید (update). اولین خط دفاعى SSID است، که طولش مى تواند ۳۲ کاراکتر باشد. همین الان اطمینان حاصل کنید که SSID را به نام یک شبکه واحد تغییر داده اید. رها کردن نصب پیش فرض کارخانه، در محل _ مانند «any» و «wireless» یا اسم تولیدکننده، مانند باز گذاشتن در جلوى خانه تان است. شما از «در پشتى» (back door) شبکه خود با نصب WEP encryption روى کاربر و AP محافظت مى کنید. گرچه AP مى تواند براى هر قسمت یک کلید

(WEP key) جدید ایجاد کند، با این حال هنوز هم لازم هست کلید ها از هوا عبور کنند (broadcast)، که این خود مى تواند باعث کاهش امنیت شود. تولیدکننده ها وعده به روز کردن پروتکل امنیت را در آینده اى نزدیک مى دهند، ولى در حال حاضر ما به شما پیشنهاد مى کنیم که یک کلید را به صورت دستى روى AP و کاربر وارد کنید. متاسفانه این، بدان معنى است که شما باید ۲۶ حرف و عدد را براى کلید ۱۲۸-bit وارد کنید. بهتر است که ترتیب حرف ها و عدد ها را به صورت تصادفى انتخاب کنید و سپس متناوباً آن را تغییر دهید.

نگرانى هنوز ادامه دارد

هنوز هم درباره امنیت شبکه خود نگران هستید؟ شما مى توانید EAP را روى ( AP access point) نصب نمایید تا فقط به کاربرانى که کارت هوشمند دارند و یا بقیه وسایلى که به حد بالایى از امنیت نیاز دارند، اعتبار دهد (authenticate) اگر شما از یکى از معدود notebook هایى که آنها را پشتیبانى مى کنند، استفاده مى کنید. شما مى توانید از یک سیستم امنیتى مناسب استفاده کنید که پنجره هاى شبکه را به خوبى درهاى آن قفل کند. یکى از موارد مورد علاقه ما Kerberos است، که در MIT رشد کرد. نام Kerberos از روى نام یک افسانه یونانى گذاشته شد که در آن سگ سه سرى، از دروازه هاى Hades مراقبت مى کند. Kerberos با تمام سیستم عامل هاى مهم، به جز Mac کار مى کند. Kerberos کلید ها را به شکل encrypt شده مى فرستد، در نتیجه snooper ها براى شکستن آن باید زحمت زیادى بکشند. براى خارج نگه داشتن evildoers مى توانید DHCP را خاموش کنید. به جاى آن، آدرس IP دقیق یا رنج آدرس IP را به کامپیوتر هاى خود بدهید از نظر تئورى، hacker خارج از شبکه شما گیر خواهد افتاد. شما مى توانید AP را طورى تنظیم کنید که فقط به لیست آدرس هاى فیزیکى (MAC addresses) که قبلاً مشخص شده اند، اجازه اتصال یا دسترسى کامل به شبکه را بدهد.

با وجود بسیارى از پارامتر هاى مختلفى که باید مراقبت شوند، ما به شما پیشنهاد مى کنیم که تمام آنها را بنویسید و نگهدارى کنید. اگر در خانه هستید، آدرس IP در AP، SSID، سطح WEP و بقیه جزئیات را روى کارتى بگذارید، سپس آن را پشت AP ضبط کنید یا همراه اسناد نگه دارید. کاربرانى که در اداره هستند، بهتر است تمام تنظیمات شبکه را در جاى امنى نگه دارند